Trump e il grande deplatforming

E poi SolarWinds, Whatsapp, censure e come va la campagna donazioni

Guerre di Rete - una newsletter di notizie cyber

a cura di Carola Frediani

N.92 - 17 gennaio 2021

Oggi si parla di:

- Come sta andando la campagna di donazioni (spoiler: alla grande!)

- L’alba del grande deplatforming (di Trump e non solo)

- Parler e gli altri

- SolarWinds hack: che diavolo sta succedendo (spoiler: di tutto)

- Contact tracing, Singapore e mission creep

- Quando lo Stato stacca la spina ai social (di Rosita Rijtano)

- e altro

La campagna donazioni

Cari lettori, la scorsa settimana Guerre di Rete era tornata annunciando la sua prima campagna di donazioni (con obiettivo di 5mila euro entro il 10 marzo) per sostenersi e crescere, insieme a una neonata associazione culturale noprofit per la diffusione dell’informazione digitale. Oggi, a meno di una settimana dal lancio, abbiamo sfondato già l’obiettivo, e siamo intorno ai 9700 euro, donati da 335 donatori (alcuni dei quali, oltre che ovviamente dall’Italia, da Svizzera, UK, Germania, Belgio, Paesi Bassi, Stati Uniti, Romania). Moltissimi poi i messaggi di sostegno, arrivati in tutti i modi e piattaforme, incluse causali Iban. Non so nemmeno come ringraziarvi tutti, anche se i ringraziamenti verranno poi pubblicati a fine campagna in una pagina apposita del nostro sito. Ma intanto penso proprio di poter dire: che settimana, ragazzi!

Se volete continuare a sostenere questo progetto, la campagna donazioni resta aperta fino al 10 marzo.

Il nuovo sito di Guerre di Rete, profilo Twitter e pagina Facebook.

E ora partiamo con la newsletter (che questa settimana include anche la firma di Rosita Rijtano, che a partire dall’Uganda ci parla di quando gli Stati staccano la spina alle piattaforme). Attenzione: newsletter lunga, il client di posta la taglia, alla fine dovete cliccare per leggere tutto.

USA

L’alba del grande deplatforming

In questi giorni, dopo l’assalto a Capitol Hill del 6 gennaio, abbiamo assistito al grande deplatforming, come l’ha chiamato il giornalista Casey Newton. Deplatforming o no platforming: nel suo significato più specifico, cacciare qualcuno da un social media o piattaforma digitale quando viola le regole, ad esempio quelle che proibiscono i discorsi d’odio/incitamento alla violenza. Il termine ha iniziato a circolare da qualche anno, e a emergere nel 2018, almeno sui media, in relazione ad Alex Jones, speaker radiofonico americano di estrema destra, e prolifico diffusore di diverse teorie del complotto attraverso il sito InfoWars. Per il dizionario Merriam-Webster, deplatform era una delle parole della settimana del 10 agosto 2018: “deplatform, un verbo così nuovo di zecca che le persone ancora non hanno avuto modo di esserne infastidite, ha visto un grande incremento questa settimana, dopo che ad Alex Jones di Infowars è stata ridotta la possibilità di postare su una serie di social media”.

Infatti nell’agosto 2018, Facebook, Apple, YouTube, Spotify lo bannarono dalle proprie piattaforme per violazione degli standard di comunità e incitamento alla violenza. Importante sottolineare che la motivazione dei social non era la diffusione di teorie cospiratorie o disinformazione, ma la promozione o l’incitamento all’odio, alla violenza, contro un gruppo o un individuo. O ancora la glorificazione della violenza, la disumanizzazione di gruppi, etnie, minoranze.

Una delle purghe di contenuti popolari più grandi da parte di giganti di internet, scriveva Vox. Che era vero e no. Vero col termine “popolari”, perché InfoWars negli Usa era nicchia che si stava espandendo, era “fringe”, periferia, che si incuneava nel mainstream, era una destra alternativa ed estrema (alt-right) che aveva ospitato il candidato presidenziale Trump, di cui Jones era sostenitore, al suo show (per altro Jones ancora qualche giorno fa si vantava di aver finanziato l’assalto a Capitol Hill). Ma prima di Jones c’era già stato un grande deplatforming, sebbene non chiamato in questo modo: la progressiva espulsione dai social degli account di propaganda o simpatizzanti dell’Isis. Insomma, il deplatforming era un dibattito aperto da anni, e le piattaforme per anni sono state criticate per non averlo fatto, o non averlo fatto abbastanza, da una larga parte dell’opinione pubblica, ma soprattutto da molti politici e governi.

La spinta a rimuovere contenuti d’odio (hate speech) era rinnovata nel 2019 dall’Unione europea, che incitava le piattaforme a fare di più e meglio. “La battaglia contro illegali discorsi d’odio online è ancora lunga dall’essere conclusa”, dichiarava Vera Jourova, commissaria alla giustizia. “Non vediamo segnali che tali contenuti siano diminuiti dalle piattaforme social”. Già dal 2016 l’Ue stabiliva un codice di condotta per fare pressione sui social media nel ridurre l’hate speech. Nel 2017 la Germania adottava una legge per multare le aziende tech che non rimuovessero post d’odio entro 24 ore (Dw). Queste richieste incontravano spesso la resistenza delle aziende tech ma anche di attivisti che temevano una progressiva riduzione della libertà di espressione o un eccessivo potere delle piattaforme. Del resto, la definizione di free speech e discorsi d’odio ha confini diversi a seconda del Paese (pensiamo le differenze tra Stati Uniti ed Europa, ad esempio), e la vaghezza della terminologia impiegata dai governi era un fattore di rischio aggiuntivo. Per salvaguardarsi, negli anni i social hanno continuamente rimesso mano alle proprie policy e standard di comunità, e hanno cercato di essere specifici (vedere il dettaglio della policy Facebook, quanto vada nello specifico e paradossalmente quanto dipenda comunque dal contesto). Ma da allora fino ad oggi piattaforme, media e politica hanno di fatto traccheggiato su questo tema, perché la verità è che resta scomodo, complesso e contraddittorio per tutti.

Facile fare deplatforming quando si tratta dell’Isis. O di un singolo commentatore. Più difficile farlo con quella che Foreign Affairs definiva a inizio 2020 “la crescente minaccia suprematista bianca” (a cui nel 2018 erano attribuite il 98 per cento delle morti legate a terrorismo negli Usa, secondo l’Anti-Defamation League - nel 2016 si attestavano sul 20 per cento). Ma negli Usa, negli ultimi mesi, l’emergenza percepita continuavano ad essere le “fake news” dei media, da un lato, e il rischio di influenze straniere, di troll e disinformazione esterna all’altro. Pochi volevano guardare cosa ribolliva dentro, in pancia.

E poi, c’è stato il 6 gennaio, Capitol Hill saccheggiata, i morti. Il 7 gennaio Casey Newton, giornalista che da anni segue con attenzione le piattaforme e la politica, scriveva sulla sua newsletter: “E’ tempo per Facebook, Twitter, e YouTube di rimuovere Trump”. La tesi del giornalista è che Trump aveva appena celebrato l’attacco su Twitter, e che certo quel messaggio da solo violava gli standard della piattaforma. Ma che non bastava più rimuovere un singolo post, altri ne sarebbero arrivati. E che il marcio era profondo. Dai gruppi Stop The Steal (fermate il furto delle elezioni) su Facebook e i loro sostenitori che incitavano a bruciare il Congresso, ai neonazi su Telegram che salutavano una seconda Guerra Civile, a chi ha fatto irruzione a Capitol Hill (terroristi, li chiama Newton) e faceva le live sui social, “è stato un coup che è stato programmato e reso possibile dai social media. La violenza non dovrebbe essere solo o nemmeno principalmente attribuita alle grandi piattaforme”, specifica il commentatore, perché c’è stato un ruolo importante giocato anche da social alternativi, popolati dalla destra estrema, come Parler. Ma le grandi piattaforme hanno giocato un ruolo, con incitamenti alla violenza in bella vista anche su Twitter, TikTok ecc. “Il deplatforming non è un passo da prendere alla leggera”, concludeva Newton. “Ma milioni di persone hanno subito un deplatforming per molto meno di Trump”.

Infatti, da lì a poco è partita la slavina. E attenzione, non si tratta solo delle grandi piattaforme. Twitter, Facebook, Instagram, Snapchat hanno sospeso o bannato temporaneamente o indefinitamente Trump - la più radicale Twitter che alla fine di una progressione di avvisi e ban parziali è arrivata per prima (stessa parabola l’ha avuta anche Snapchat) a un ban permanente dell’account @realDonaldTrump. A quel punto Trump si è messo a usare i profili della sua campagna @TeamTrump, e quello ufficiale presidenziale @Potus (con effetto particolarmente straniante perché dal profilo più ingessato a un tratto sono fuoriusciti i messaggi agitati di The Donald incluso anche un grottesco …. STAY TUNED!), finché Twitter non è intervenuta e ha cancellato i relativi tweet (come previsto dalla sua policy, riferisce TechCrunch, per cui un utente bannato non può aggirare il ban usando altri profili).

Ma, dicevamo, i social non sono stati i soli a prendere decisioni drastiche. La piattaforma di shopping Shopify bloccava i negozi online della campagna e dell’organizzazione di Trump. Il processore di pagamenti online Stripe bloccava le transazioni per il sito della campagna del presidente. Il forum/community Reddit bannava il subreddit (la sezione) dedicato a DonaldTrump. La piattaforma di messaggistica Discord rimuoveva il server connesso al gruppo pro-Trump TheDonald.win, quella di livestreaming Twitch sospendeva l’account del presidente. Pure TikTok ha messo al bando i suoi video e i discorsi precedenti all’assalto a Capitol Hill (come ha scritto qualcuno: “TikTok ha bannato Trump prima che Trump bannasse TikTok”).

Non è stato solo il mondo internet. AT&T, Verizon, Comcast, ovvero il mondo telco americano, ha fermato le donazioni a parlamentari - come Ted Cruz - che si sono opposti alla conferma della elezione di Biden. Mondo che per altro aveva finanziato quegli stessi politici, rileva OpenSecrets. E ancora: in questa interessante puntata di CYBER (podcast di VICE, in inglese), si racconta anche di uno strumento meno noto usato da Trump: l’invio massiccio e ripetuto di mail incendiarie a migliaia di sostenitori, in cui veniva ripetuto che le elezioni erano state una frode. Mail che però negli ultimi giorni si sono fermate. Secondo i giornalisti di VICE, lo stop sarebbe il risultato dell’intervento di aziende, a partire da Salesforce, il colosso tech che controlla la società di email marketing usata dal RNC, il Republican National Committee (Yahoo News).

A questo punto credo che serva una ulteriore chiave interpretativa per decodificare quanto successo, per non appiattirsi su posizioni tipo “quell’antipatico di Zuckerberg vuole decidere sul free speech”. Ed è una chiave americana quella che serve, intrisa di cultura americana, consapevole dei legami profondi fra economia digitale e Stati Uniti. Scrive ad esempio l’analista Ben Thompson su Stratechery: “Ritengo che quanto accaduto questo weekend sia una soluzione unicamente americana al problema del rifiuto di Trump di accettare l’esito elettorale e dei tentativi di incitare alla violenza: tutta l’America corporate collettivamente ha deciso che abbastanza era abbastanza, e ha fatto quello che il Congresso era incapace di fare, effettivamente mettendo fine alla presidenza Trump”. Secondo Thompson questo porterà in futuro a una internet più basata su tecnologie aperte e decentralizzate (anche se per ora questi scenari a me appaiono più come dei desiderata, un wishful thinking direbbero in America appunto).

D’altra parte, i dubbi e i tormenti sulle implicazioni future di quanto successo sembrano attanagliare anche soggetti che pure hanno preso queste decisioni in modo netto, come lo stesso Ceo di Twitter, Jack Dorsey. Riassumendo i suoi tweets, Dorsey dice che il ban di Trump era la decisione giusta, e che è stata presa per una questione di sicurezza pubblica, perché la violenza offline provocata da discorsi online esiste; e che tuttavia non ne è orgoglioso, di quella decisione, e che a lungo termine tutto ciò rischia di ridurre la rete libera e aperta. E conclude con una autocritica: “Sì, dobbiamo guardare criticamente alle contraddizioni nelle nostre policy e a come le applichiamo. Sì, dobbiamo analizzare come i nostri servizi possano incentivare distrazione e violenza. Sì, dobbiamo avere più trasparenza sulle nostre attività di moderazione”.

“Non dimentichiamo che la decisione di Facebook e Twitter di bloccare o sospendere gli account di Trump avviene dopo anni di trattamento con i guanti bianchi, con contorte spiegazioni sul perché gli era permesso di continuare a postare e twittare nonostante le palesi violazioni delle loro policy”, ha scritto Arianna Ciccone su Valigia Blu.

A favore della sofferta decisione di Twitter, interviene la stessa associazione per i diritti digitali Electronic Frontier Foundation, secondo la quale le piattaforme hanno esercitato un loro diritto, quello di curare i loro siti, secondo il Primo Emendamento e la Sezione 230 del Communications Decency Act.

Tuttavia la EFF espande il ragionamento a tutto il quadro. “Sosteniamo quei diritti. Però, siamo preoccupati quando le piattaforme prendono il ruolo di censori, motivo per cui continuiamo a chiedere loro di applicare un framework di diritti umani a quelle decisioni. Notiamo anche che le stesse piattaforme hanno scelto, per anni, di privilegiare alcuni speaker - soprattutto rappresentanti governativi - su altri, e non solo negli Usa, ma pure in altri Paesi. Una piattaforma non dovrebbe applicare alcune regole alla maggior parte degli utenti e poi applicarne altre più permissive a politici e leader mondiali che hanno già un potere immenso”.

Che fare dunque rispetto al rapporto con le piattaforme? E’ tema per una intera, altra newsletter, perché le risposte sono complesse e sfumate. Certamente affrontare davvero il dibattito, a partire dalla loro mancanza di trasparenza, accountability, e dalla loro concentrazione di potere, come rileva Juan Carlos de Martin. E favorire, anche a livello regolatorio, un ecosistema diversificato, evitando monopoli in grado di spezzare le reni a qualsiasi concorrenza, e quindi anche a qualsiasi proposta alternativa. Il tema antitrust è un tema grosso, importante, riemerso negli ultimi anni/mesi (avevo citato già in passato il libro di Tim Wu, The curse of bigness) e anche questo merita spazio a parte. Ma gli interrogativi e gli esami di coscienza sono anche per quei politici e media che con le macchine dell’odio e l’uso politico/economico della cattiva informazione hanno provato a giocarci per i propri interessi.

Nel mentre, secondo alcuni commentatori, l’Unione europea sarebbe pronta a sfruttare gli ultimi accadimenti per regolare con più determinazione Big Tech (ricordo che la Commissione europea ha proposto un importante aggiornamento delle regole sui servizi digitali e le piattaforme a dicembre, con il Digital Services Act (DSA) and il Digital Markets Act) - TechCrunch

Alcune letture:

- “Deplatforming” Trump: la giusta decisione di Facebook e Twitter di bloccare gli account del presidente uscente - Valigia Blu. In un altro articolo del sito Arianna Ciccone spiega perché il Primo Emendamento tutela la decisione delle piattaforme

- Missione: social media responsabili - Juan Carlos de Martin

- Live Instagram tra Leonardo Bianchi e Roberto Saviano su QAnon e l’assalto al Congresso (su Facebook)

- Social media tra regolamentazione e censura - puntata di qualche settimana fa ma ancora attuale del podcast Sundayglut

PARLER E GLI ALTRI

La corsa dei trumpiani ai social alternativi e il deplatforming di Parler

La scure delle grandi piattaforme si è abbattuta oltre Trump, colpendo molti dei suoi sostenitori più estremisti. Twitter ad esempio ha sospeso più di 70mila account associati alla costellazione di teorie del complotto di estrema destra QAnon, per la quale Trump è l’oppositore di una cricca di politici democratici, e altri potenti pedo-satanisti, con appoggi nei corrotti apparati di sicurezza americani (che loro chiamano Deep State, termine con diverse sfumature, ma appropriato da QAnon e agganciato alla suddetta teoria complottista). Tutto ciò ha provocato un fuggi fuggi, una dispersione e un tentativo di riaggregazione su social più alternativi, primo fra tutti Parler, una sorta di Twitter amato dalla destra estrema, da QAnon e trumpiani, nato nel 2018 in nome del free speech (anche se, riferiva DailyDot, sarebbe stato invece propenso ai ban di utenti progressisti, anche perché i suoi termini di servizio gli permettavano di cacciare chi voleva). Un social che a dicembre sosteneva di avere 2,3 milioni di utenti. E dove si sono organizzati gli assalitori del Campidoglio, continuando anche dopo a celebrare l’attacco e a promuovere l’inizio di una “rivoluzione”. Ma non per molto questa volta. Perché anche Parler ha subìto un deplatforming da quasi tutti i servizi digitali che gli permettevano di esistere. Google ha infatti tolto la sua app dall’app store per incitamento alla violenza. Apple ha fatto lo stesso. Amazon ha dato il colpo di grazia, rimuovendo Parler dal suo servizio di cloud hosting, Amazon Web Services, in pratica togliendogli l’infrastruttura da sotto i piedi, e mettendo il social offline almeno finché non trovava un altro fornitore di servizi hosting (CNN). En passant, Parler e la sua scarsa sicurezza si sono rivelate essere una miniera di dati per chi sta investigando sull’assalto a Capitol Hill (Gizmodo).

E così c’è stato un nuovo spostamento verso Gab, altro social di nicchia ancora più apertamente schierato con le posizioni dell’alt-right; se ne avete sentito parlare la prima volta, è stato probabilmente in relazione alla strage della sinagoga a Pittbsurgh nel 2018 (11 morti), perché era poi emerso che il terrorista aveva postato lì sopra (UsaToday, archivio).

“Qualche giorno fa - scrive Repubblica - ha consigliato di andare su Gab anche il quotidiano online italiano Primato Nazionale, che si definisce “sovranista”; suggerisce anche altri social in ascesa (anche se meno popolari di Gab), come MeWe e Rumble. Soprattutto consiglia VK, però, il principale social network russo”.

Repubblica cita MeWe, che è un altro social, un Facebook alternativo e più orientato alla privacy, e che ora starebbe raccogliendo estremisti di destra, QAnon, ecc. Anche se MeWee non nasce affatto in questa veste, e ha nell’advisory board addirittura figure come Tim Berners-Lee. Ma stando a questo reportage di OneZero, sembra non riuscire a moderare l’improvviso afflusso di contenuti violenti. Per il futuro - scrive in un diverso articolo di OneZero Alex Kantrowitz che ha anche una newsletter su Substack - dobbiamo dunque aspettarci che la guerra sulla moderazione si sposterà su piattaforme minori e non solo social ma anche su chi fornisce servizi di pubblicazione. Cioè ad esempio anche su piattaforme come Substack o Spotify (che pubblica podcast).

Nel mentre i militanti di QAnon si sono aggrappati alle catene di messaggini via telefono per propagare i propri messaggi, scrive NBC.

- Lettura consigliata: The Making of QAnon: A Crowdsourced Conspiracy - Bellingcat

CYBERSPIONAGGIO

A che punto eravamo rimasti col SolarWinds Hack?

Già, “ricordate quando il nostro intero governo è stato hackerato un mese fa?”, ha twittato in questi giorni un giornalista americano. Capitol Hill avrà pure prosciugato l’attenzione, ma il precedente attacco informatico resta. Ed i dettagli che continuano ad aggiungersi sono sempre più inquietanti.

Se ricordate, a metà dicembre è uscita la notizia di una gigantesca violazione informatica subita dal governo americano (da vari suoi dipartimenti e agenzie) attraverso l’aggiornamento malevolo di un software usato da migliaia di aziende e organizzazioni, e prodotto dalla texana SolarWinds. Come avevo scritto in un approfondimento per Valigia Blu, restava ancora molto da scavare e capire, anche se un dato era ed è chiaro: siamo di fronte a una delle campagne di cyberspionaggio più sofisticate e riuscite, un vero trauma per gli Stati Uniti (che non sono l’unica vittima, anche se sembrano essere il target principale). Fonti ufficiose del governo Usa, riportate dai media, avevano indicato nella Russia il soggetto dietro l’imponente operazione.

Le novità: la dichiarazione ufficiale Usa che punta alla Russia

Pochi giorni fa, il 5 gennaio, queste accuse sono state esplicitate. Quattro agenzie statunitensi che si occupano a vario titolo di cybersicurezza - FBI, CISA, ODNI, e NSA - hanno rilasciato una dichiarazione congiunta in cui accusano la Russia di aver orchestrato l’attacco di tipo supply chain attraverso il software dell’azienda SolarWinds (un attacco supply chain è così detto perché arriva attraverso la catena di fornitura). Secondo le agenzie, infatti, saremmo di fronte a un “soggetto APT (Advanced Persistent Threat, sigla con cui di solito si indica un gruppo hacker sponsorizzato da uno Stato), probabilmente d’origine russa”, che sarebbe il responsabile della maggior parte delle violazioni recentemente scoperte. Inoltre, specifica la dichiarazione, si tratterebbe di un’operazione di intelligence.

Insomma, malgrado la terminologia ancora cauta e non certa, il documento sta dicendo che per le principali agenzie Usa che si occupano di difesa, indagini e attacchi informatici si tratterebbe di un’operazione di intelligence mossa da una unità avanzata di hacking di origine russa.

Ci vorrà tempo per avere più dettagli sugli attaccanti, o avere elementi di conferma e verifica delle accuse americane, anche se questo primo documento sembra almeno in parte ribadire la versione riportata da alcuni media. Il Washington Post si era spinto a indicare un gruppo di attaccanti specifici, APT29, che alcuni associano a una unità di hacking dell’intelligence russa, in particolare del SVR, il servizio estero (altri invece lo legavano al FSB, che pur essendo il servizio interno sarebbe sempre più attivo anche in operazioni straniere, secondo la Nato). In realtà la dichiarazione congiunta non si spinge a nominare alcun gruppo particolare.

L’infiltrazione del governo Usa

Se ricordate, l’operazione si basava sul fatto che gli attaccanti avessero violato l’infrastruttura di backend di SolarWinds e inserito un malware (chiamato Sunburst/Solorigate) all’interno degli aggiornamenti del suo software Orion, una piattaforma per gestire infrastrutture IT. E dunque 18mila tra i suoi clienti in tutto il mondo avevano ricevuto e installato questi aggiornamenti malevoli. Tuttavia solo contro alcuni di questi gli attaccanti sarebbero passati allo stadio successivo, installando un altro malware, chiamato TearDrop, con lo scopo di sottrarre informazioni da quelle reti. La distinzione tra aver ricevuto solo la prima infezione Sunburst e il passo successivo è piuttosto rilevante, come spiega qua Zdnet.Ora la dichiarazione congiunta delle agenzie Usa dice che “meno di dieci agenzie governative americane” avrebbero ricevuto questo secondo malware. Meno di dieci, ma confermate. Non so quanto sia una buona notizia per loro.

Anche perché, poco dopo, sono arrivate altre informazioni dal Dipartimento di Giustizia Usa. Che ha confermato come gli attaccanti sarebbero riusciti a muoversi nel suo network interno e ad accedere alle email di alcuni dipendenti. “Al momento, il numero di caselle mail O365 a cui potenzialmente ci sarebbe stato un accesso appare limitato a circa il 3 per cento e non ci sono indicazioni che sistemi con informazioni confidenziali siano stati coinvolti”, ha dichiarato il portavoce del Dipartimento. Tuttavia questo 3 per cento si traduce in una forbice che va dai 3000 a 3450 dipendenti… Non solo: a essere compromesso è stato anche il sistema di archiviazione elettronica usato dalle corti federali. Questo è un dettaglio rilevante, hanno notato alcuni, come il giornalista Dustin Volz, perché ottenere accesso a documenti giudiziari ancora riservati è estremamente prezioso per delle spie straniere, anche per l’accesso a tecniche investigative descritte negli stessi. Nel mentre e in attesa di verificare l’entità della violazione, sono cambiate dunque le procedure per conservare questi documenti, evitando che fossero messi (come prima) nel sistema di archiviazione.

Nella lista di agenzie/dipartimenti/enti americani finora colpiti con certezza dall’hack di SolarWinds ci sono: il Tesoro Usa, il Dipartimento del Commercio, quello della Salute, quello di Stato, quello della Sicurezza interna (DHS), dell’Energia, la CISA (l’agenzia per la cybersicurezza), la National Nuclear Security Administration, tre governi statali Usa, la città di Austin.

E poi ci sono le aziende, come Cisco, Intel, VMWare, scrive Zdnet, anche se l’impatto dell’infezione al loro interno è ancora da chiarire. Non dimentichiamo che il 31 dicembre la stessa Microsoft, che aveva ricevuto l’aggiornamento malevolo di SolarWinds, aveva dichiarato di aver rilevato un accesso al suo codice sorgente da parte degli intrusi. Ma di non preoccuparsi perché gli account coinvolti potevano solo vedere ma non alterare il codice (Zdnet).

SolarWinds sotto la lente

Nel mentre si addensavano interrogativi sulla stessa azienda SolarWinds, vittima inconsapevole dell’attacco e conduttore dello stesso verso altre aziende. Gli interrogativi - riportati dal New York Times - riguardano la gestione della sicurezza. Secondo ex dipendenti della società, ascoltati dal Times, il Ceo avrebbe ridotto le pratiche di sicurezza per risparmiare sui costi, aiutando l’azienda a triplicare i suoi margini di profitto annuali ma esponendola anche ad attacchi. Inoltre SolarWinds avrebbe trasferito parte della divisione engineering che si occupava anche del software Orion negli uffici della Repubblica Ceca, Polonia e Bielorussia. In pratica, il Times sembra alludere anche alla possibilità (per ora però non confermata, solo ipotesi) di una manipolazione del software avvenuta da dentro l’azienda, da un insider, magari favorita dalla sua vicinanza fisica ai servizi russi.

Ma in realtà le ipotesi sul tavolo sono diverse. Per dire: secondo un altro articolo del Times, SolarWinds, l’azienda con cui gli attaccanti si sono infiltrati in migliaia di altre organizzazioni, potrebbe essere stata a sua volta violata attraverso un suo fornitore. L’attacco di software supply-chain nascerebbe dunque, in questa ipotesi, da un precedente attacco alla supply-chain (e la preoccupazione è che potrebbe aver portato a sua volta ad ulteriori attacchi supply-chain attraverso le vittime di SolarWinds). Insomma, immaginate una matrioska di attacchi e di malware via supply chain e un gran mal di testa. L’ipotesi però è ancora tale. Il Times scrive infatti che ci sarebbero indagini su una società della Repubblica Ceca, JetBrains, che produce strumenti per sviluppatori usati in 300mila organizzazioni, tra cui il software TeamCity, impiegato per testare il codice dei programmi prima del loro rilascio e sospettato di essere stato veicolo di attacco. SolarWinds sarebbe un suo cliente. JetBrains ha detto però di non sapere nulla di tale indagine.

Come se non bastasse, è emerso che un ex consulente sulla cybersicurezza, Ian Thornton-Trump, aveva ammonito il management di SolarWinds dei rischi per la sicurezza, che potevano essere “catastrofici”, ma le sue raccomandazioni non sarebbero state seguite.

Così, dopo che la catastrofe è effettivamente arrivata, a inizio gennaio SolarWinds ha preso due super consulenti per togliere le castagne dal fuoco (anche se ormai erano delle caldarroste): Christopher Krebs, stimato ex direttore dell’agenzia americana sulla cybersicurezza (CISA), licenziato in tronco da Trump se ricordate (ne avevo scritto qua); e Alex Stamos, ex responsabile della sicurezza di Facebook, e poi chiamato da Zoom come consulente (i due hanno creato una società di consulenza per aiutare le organizzazioni a riprendersi da violazioni informatiche - Cyberscoop).

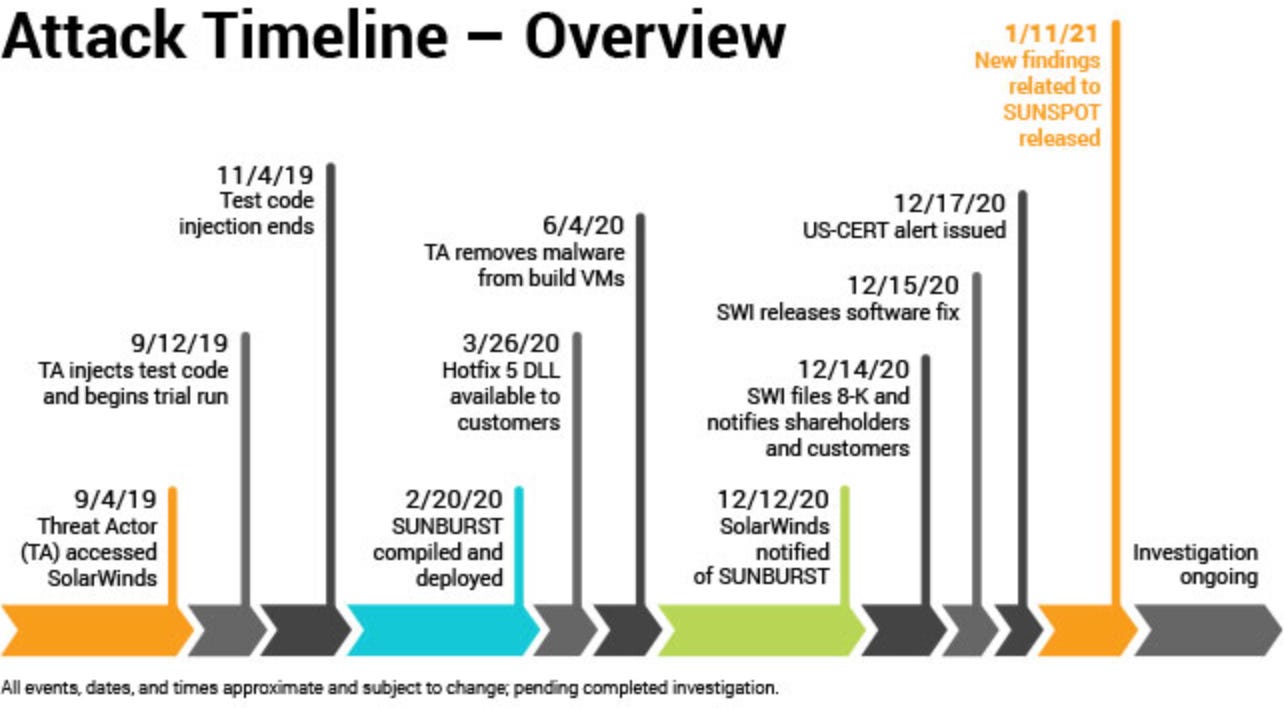

Sunspot, il terzo malware

Ma non è finita qua. Una delle società di sicurezza che indaga sull’attacco, Crowdstrike, avrebbe rilevato l’esistenza di un terzo malware usato dagli attaccanti, chiamato Sunspot, e che sarebbe nell’ordine il primo a essere stato utilizzato. Secondo il suo report, quando già nel settembre 2019 gli hacker hanno violato i sistemi interni di SolarWinds, hanno installato questo malware sul server usato dagli sviluppatori per assemblare componenti in applicazioni software più ampie. E’ attraverso Sunspot dunque che sarebbero stati rimpiazzati i file del codice nella app Orion di SolarWinds con quelli contenenti il malware Sunburst, che poi sono arrivati ai server di update e da lì nelle reti delle organizzazioni clienti, scrive Zdnet.

Quindi, ricapitoliamo, 3 malware: Sunspot, il primo, usato per veicolare il codice modificato nel software di Solarwinds; Sunburst, il secondo, la backdoor, usata per raccogliere le prime informazioni dalle aziende che avevano scaricato gli aggiornamenti modificati, mandarle “a casa” e permettere una prima analisi agli attaccanti (capire cioè se il target era di interesse); TearDrop, il terzo, che permetteva di approfondire l’incursione.

Come scrive KrebsonSecurity, “SolarWinds dice che gli attaccanti hanno prima compromesso il suo ambiente di sviluppo il 4 settembre 2019. Poco dopo, hanno iniziato a testare codice progettato per iniettare di nascosto backdoor dentro Orion… (...). Gli intrusi cercavano di capire se il loro malware Sunspot - creato specificatamente per minare il processo di sviluppo del software di SolarWinds - poteva inserire con successo la loro backdoor Sunburst nei prodotti Orion senza far scattare allarmi o allertare gli sviluppatori. Nell’ottobre 2019 SolarWinds ha mandato un update ai suoi clienti Orion che conteneva il codice modificato di test. Entro febbraio 2020, gli intrusi usavano SunSpot per iniettare la backdoor Sunburst nel codice sorgente di Orion, che era quindi firmato digitalmente dall’azienda e propagato ai clienti attraverso il processo di aggiornamento del software di SolarWinds” (qui la spiegazione di SolarWinds).

Ricadute e domande

Dicevamo delle ricadute tutte da capire. Tipo questa: Mimecast, un importante fornitore di servizi per la sicurezza delle email delle aziende, ha rivelato di essere stata avvisata da Microsoft di aver subito una violazione da parte di attaccanti sofisticati che avrebbero “compromesso il certificato usato per assicurare le connessioni tra i suoi prodotti e i servizi cloud di Microsoft”, riferisce Reuters, secondo la quale gli investigatori sospettano un collegamento con l’attacco a SolarWinds. La compromissione ha interessato il 10 per cento dei clienti di Mimecast.

Rimane l’interrogativo di come è stata violata SolarWinds: attraverso un suo fornitore, un insider, una vulnerabilità nelle pratiche di sicurezza aziendali? E rimane il grande interrogativo di quanto sia esteso il bottino raccolto da chi ha messo in piedi quella che sempre di più sembra essere una formidabile operazione di cyberspionaggio.

Solarleaks?

Per non farci mancare nulla, è comparso online anche un sito, Solarleaks[.]net che sosteneva di vendere il codice di prodotti Microsoft, Cisco, FireEye, e SolarWinds, che dunque sosteneva di essere gestito da chi ha condotto l’attacco. A qualcuno ha ricordato la storia degli ShadowBrokers (altro misterioso gruppo che mise in vendita, davvero, le cyberarmi sottratte alla Nsa). Al momento non sembrano esserci prove sulla veridicità di quanto sostenuto su quel sito (che è stato pure duplicato da un altro soggetto). Bleeping Computer fa un resoconto dettagliato e progressivamente aggiornato di questo aspetto dell’incredibile vicenda.

- Lettura bonus: interessante e dura analisi del perché il modello di business dietro a certi conglomerati del software porterebbe alle catastrofi di cui sopra - How to Get Rich Sabotaging Nuclear Weapons Facilities - Matt Stolter su Substack

WHATSAPP

Com’è questa storia delle nuove condizioni d’uso?

“Nell’ultima settimana decine di milioni di persone in tutto il mondo hanno scaricato le applicazioni di messaggistica Signal (1,3 milioni in un giorno) e Telegram (25 milioni in tre giorni) perché la più nota — e usata da due miliardi di persone — Whatsapp modificherà le sue condizioni d’uso, e l’ha comunicato in modo un po’ maldestro.

O per usare le parole del Garante italiano per la privacy, che ha avvisato i suoi omologhi europei e non esclude interventi d’urgenza: «Poco chiaro e non idoneo a consentire la manifestazione di una volontà libera e consapevole»”, scrive Martina Pennisi su Corriere.it “In Italia e nel resto d’Europa, dove dal 2018 è in vigore il regolamento per la privacy Gdpr che fra le altre cose impone la trasparenza auspicata dal nostro Garante, i cambiamenti sono minimi” (...) La novità principale è relativa alle aziende che usano il software di Whatsapp per comunicare con i clienti, e avranno accesso alle conversazioni per finalità di marketing, o a quelle che vendono su Facebook Shops e possono farsi contattare su WhatsApp”

- Il Garante della privacy vuole vederci chiaro sulle nuove condizioni di Whatsapp, scrive anche Wired Italia. Ma su Whatsapp non ci sarà nessuna condivisione di dati con Facebook se si vive nell’Eurozona, ribadisce il sito Bufale.net.

Vedi anche Paolo Attivissimo; Cybersecurity360.

E per altro ieri Whatsapp - vista la reazione di molti utenti - ha annunciato di posticipare di tre mesi l’aggiornamento delle condizioni d’uso (BBC).

Ah, se siete passati a Signal e non andava niente, è per l’afflusso di nuovi iscritti. Lo spiega il suo account Twitter.

COVID ITALIA

Anche in Italia si sperimenta un passaporto sanitario via app per viaggiare in aereo

Sperimentazione a Fiumicino sulla tratta Alitalia Roma-New York. La app Aokpass ora registra il risultato al tampone, in futuro il certificato della vaccinazione, scrive Wired.

“AokPass fa il suo debutto in Italia lo scorso 5 gennaio, con il volo AZ608 da Fiumicino al Jfk. A oggi è l’unica tratta servita dall’applicazione, con tre voli a settimana, ma il progetto, a quanto apprende Wired, prevede di espanderne l’utilizzo dopo la fase di test”.

CONTACT TRACING

La polizia di Singapore potrà accedere ai dati del programma di tracciamento

Singapore ha ammesso che la polizia potrà accedere ai dati del suo programma di tracciamento contatti di esposizione al Covid anche per indagini criminali, ribaltando le precedenti rassicurazioni delle autorità sul fatto che quei dati sarebbero stati usati solo per il contact tracing. Singapore è stato uno dei primi Stati a introdurre il tracciamento contatti via app a marzo, e oggi il 78 per cento dei residenti è iscritto al suo programma TraceTogether. Tuttavia fino allo scorso settembre la percentuale era del 40 per cento, e una forte spinta alle iscrizioni è arrivata quando le autorità hanno fatto sapere che l’app (o il suo equivalente token fisico indossabile, lanciato a giugno per chi non aveva uno smartphone) nel 2021 saranno di fatto obbligatori per accedere a una serie di luoghi pubblici.

Il ribaltamento è stato reso possibile dall’architettura della app che - anche se utilizza la tecnologia di prossimità Bluetooth ed è stata presentata come una soluzione “ibrida” - è di fatto centralizzata (come spiegato in questo paper o anche qua), diversamente dal modello decentralizzato adottato in Paesi come Italia, Germania, Svizzera (e raccomandato dall’Ue).

La collaborazione tra la polizia e il ministero della Salute di Singapore non è una novità assoluta, visto che le forze dell’ordine già davano assistenza nell’identificazione e localizzazione di contatti dei pazienti COVID-19, con anche analisi delle riprrese delle videocamere di sorveglianza e dei movimenti delle persone, scrive Zdnet.

Tra gli esperti di privacy/cybersicurezza sembra esserci poco stupore rispetto a questa “svolta”: una volta che raccogli dati, difficilmente non saranno utilizzati per altro, commentano alcuni (attraverso quel fenomeno noto come function e mission creep).

“Il contact tracing automatizzato può non essere stato un grande successo negli Usa, ma enormi congratulazioni ai dipendenti di Apple e Google per averci aiutato a stare lontano da questo”, è arrivato a twittare il crittografo Matthew Green.

Intanto, aumentano le critiche contro l’invasività dello strumento di tracciamento usato in Israele (APnews).

Il Giappone sta sviluppando un sistema di tracciamento basato sul GPS per chi entra nel Paese (JapanTimes)

CENSURA

Quando lo Stato stacca la spina ai social

di Rosita Rijtano

Oltre 42 milioni di cittadini si sono visti togliere la possibilità di scrivere post su Twitter e Facebook, nonché di scambiarsi messaggi via WhatsApp o Viber. A staccare la spina non sono state le aziende tecnologiche proprietarie di queste piattaforme, ma lo Stato. È successo in Uganda, dove due giorni prima delle elezioni presidenziali del 14 gennaio l'autorità delle comunicazioni ha inviato una lettera alle compagnie telefoniche del Paese ordinando di "sospendere immediatamente ogni accesso" a social network e applicazioni di messaggistica "fino a nuova comunicazione". Una scelta che si comprende meglio leggendo un'analisi scritta da Geoffrey Ssenoga, professore di comunicazione di massa dell'Uganda Christian University, pubblicata da The Conversation. Ssenoga spiega che nel Paese i media tradizionali sono dominati da Vision Group: un conglomerato multimediale cui fanno capo il principale quotidiano dell'Uganda (The new vision), più una serie di giornali e radio locali. L'azionista di maggioranza è lo Stato. Statale è anche l'Uganda broadcasting corporation che detiene le maggiori emittenti radiofoniche e televisive della nazione. Mentre gli attori privati vengono "tenuti al guinzaglio" dalla legislazione nonché da esigenze commerciali, dato che il governo è il principale acquirente della pubblicità. Uno scenario che ha determinato la migrazione dei cittadini verso i social network, favorita dalla giovane età degli abitanti dell'Uganda: l'80 per cento di loro, infatti, ha meno di trent'anni. Così le piattaforme sono diventate luogo d'elezione per il dissenso nei confronti dell'operato governativo e per la campagna elettorale del leader d'opposizione: il 38enne Robert Kyagulanyi, un ex cantante meglio conosciuto con il nome d'arte Bobi Wine.

Dal canto suo, il presidente uscente e in corsa per il sesto mandato consecutivo Yoweri Museveni, tra i più longevi leader africani e a capo del Paese dal 1986, non è rimasto a guardare. L'8 e il 10 gennaio, non a caso proprio pochi giorni prima del blocco social deciso dal governo, Facebook e Twitter hanno rimosso un network di account legati al ministero ugandese dell'informazione e delle comunicazioni tecnologiche. Profili falsi che avevano il compito di condividere i post di e pro Museveni, in modo da amplificarne il messaggio o farlo sembrare più popolare. Dalle urne, Museveni è uscito vincitore anche se Wine denuncia che i risultati sono stati truccati. La mossa di impedire l'accesso ai social non è nuova in Africa: da anni i fornitori di servizi internet, controllati dai governi, vengono costretti a chiudere temporaneamente i rubinetti della Rete durante proteste, esami nazionali ed emergenze nazionali. Il primo caso noto alle cronache risale al 2007, quando l'allora presidente della Guinea Lansana Conté ordinò il blocco per via delle manifestazioni che chiedevano le sue dimissioni.

I rischi dell'intervento statale sulla Rete

Queste storie è bene conoscerle quando si invoca, senza se e senza ma, l'intervento statale su Internet. Un'interferenza che – avverte l'avvocato Bruno Saetta – "può portare a elevati rischi", anche se bisogna precisare che ciò "dipende principalmente dalle finalità che si pone lo Stato". "Se lo Stato è di tipo autoritario – spiega a Guerre di rete Saetta – il suo intervento sarà teso principalmente alla censura delle informazioni che possono danneggiare il governo in carica, fino ad arrivare campagne di disinformazione o di manipolazione della pubblica opinione. L'obiettivo è indirizzare i cittadini contro gli oppositori politici, fomentando per esempio forme di violenza". A questo proposito l'ultimo report della Freedom house (organizzazione no-profit Usa finanziata dal governo) sullo stato della libertà della Rete individua nella pandemia un acceleratore del declino dei diritti digitali: i politici starebbero usando la crisi sanitaria come pretesto per limitare l'accesso alle informazioni o al web, veicolare forme di propaganda, nonché imporre una sovranità nazionale sul cyberspazio. Quest'ultima, si legge nel rapporto, "anziché proteggere gli utenti, ha dato alle autorità mano libera nella repressione dei diritti umani". Allarma il fatto che queste pratiche non siano più limitate ai regimi autoritari, in primis la Cina. Per esempio, Stati Uniti e India hanno bannato alcune app cinesi per "motivi di sicurezza". La stessa decisione della Corte di giustizia europea che ha dichiarato invalido il trasferimento oltreoceano dei dati dei cittadini Ue, se da un lato tutela la privacy dall'altro legittima ogni Stato a sorvegliare sulla propria "internet nazionale".

Possibili approcci

Un possibile approccio lo propone David Kaye, ex relatore Onu per la libertà d'espressione, nel saggio Speech Police: The Global Struggle to Govern the Internet. Kaye suggerisce di impostare l’economia di internet partendo dal rispetto dei diritti umani, che dovrebbero essere posti dai colossi del mondo della tecnologia alla base della moderazione dei contenuti e resi espliciti nei loro termini di servizio. A ciò andrebbe affiancato un controllo da parte della società civile, possibilmente attraverso l'istituzione di organismi ad hoc, e dei governi. Tuttavia questi ultimi non dovrebbero occuparsi di leggi dirette a regolare quanto condiviso sui social (l'approccio odierno), bensì esigere dai giganti della Silicon Valley “piena trasparenza e chiarezza” sia per le policy adottate sia per le motivazioni dietro alle decisioni prese in merito a determinati contenuti.

CYBER SICUREZZA ITALIA

Ho Mobile: le misure dopo il furto di dati

“Chi è stato coinvolto nell'attacco hacker [all’operatore mobile] e ha ricevuto il primo messaggio in cui si menzionava il fatto che alcuni dati (non quelli di banca o di navigazione) fossero stati trafugati e che se si voleva era possibile effettuare la sostituzione della SIM gratuitamente in un rivenditore ho.mobile; ha ricevuto anche un secondo messaggio da parte dell'operatore. In questo secondo messaggio si veniva avvertiti che per incrementare la sicurezza, ho.mobile, avrebbe rigenerato automaticamente il codice seriale della SIM a tutti i clienti coinvolti”, scrive Hwupgrade.

Ho Mobile, tutti i rischi per gli utenti dopo il furto dati - Agenda Digitale

PA E CYBERSICUREZZA

Solo il 9 per cento dei domini dei portali istituzionali PA sono sufficientemente sicuri

Secondo un monitoraggio Cert-Agid sui portali istituzionali primari della Pa, il 2 per cento dei domini non hanno HTTPS, il 67 per cento hanno gravi problemi di sicurezza, il 22 per cento sono malconfigurati, e solo il 9 per cento sono sufficientemente sicuri. Il monitoraggio è di dicembre, ma direi che vale la pena riportarlo.

LEONARDO

Attacco a Leonardo, cosa sappiamo del malware

Avevamo scritto dell’indagine su un “attacco alle strutture informatiche della Divisione Aerostrutture e della Divisione Velivoli di Leonardo S.p.A.”, il colosso italiano della difesa. Attacco mosso dall’interno. Ora la società di cybersicurezza ReaQta ha pubblicato la prima analisi tecnica del malware utilizzato (via @mikko)

ASSANGE

Che ne è di Assange?

Se vi siete persi le ultime vicende, giorni fa la giudice che aveva negato la sua estradizione negli Usa ha negato la libertà su cauzione al fondatore di Wikileaks. Amnesty: "La decisione rende la detenzione in corso arbitraria", scrive Il Fatto.

LETTURE

20 ANNI DI WIKIPEDIA

Perché oggi più che mai abbiamo bisogno di Wikipedia - Wired

CINA

Le motivazioni dietro al progetto dello yuan digitale - il manifesto

USA

Stacey Abrams: la donna dietro la vittoria storica di Joe Biden in Georgia - Valigia Blu

TECH TRENDS DEL 2021

FinTech, remote working, strumenti di collaborazione… le (un po’ noiose, nel senso di prevedibili) previsioni delle tendenze tech nel 2021

FastCompany

SMART WORKING

Le startup che stanno mettendo in pratica, con procedure e metodi di lavoro nuovi, la filosofia di lavorare full remote. Anche se per molte aziende, il post-pandemia (ci sarà un post vero? lo so che lo pensiamo tutti) sarà ancora un modello ibrido. In ogni caso la trasposizione diretta del lavoro in ufficio in videomeeting online non funziona.

VenureBeat.

CINA

Come sono sopravvissuta a un campo di rieducazione per uiguri - The Guardian

BITCOIN

E’ stato un anno terribile da molti punti di vista, ma meraviglioso per chi credeva in Bitcoin e per chi, di bitcoin, ne aveva accumulati. In attesa che cresca ancora il loro cambio (o che crolli bruscamente, come già avvenuto in passato) una reporter rievoca quando nel 2013 pagò una cena in bitcoin. Una delle cene oggi più costose della storia.

NYT