Guerre di Rete - Ucraina: cyberattacchi, hacktivisti e disinfo

La censura in Iran. TikTok. Ethereum. RomHack.

Guerre di Rete - una newsletter di notizie cyber

a cura di Carola Frediani

N.140 - 2 ottobre 2022

Specie per i nuovi, ricordo che questa newsletter (che oggi conta più di 11mila iscritti - ma molti più lettori, essendo pubblicata anche online - e oltre 500 sostenitori) è gratuita e del tutto indipendente, non ha mai accettato sponsor o pubblicità, e viene fatta nel mio tempo libero. Se vi piace potete contribuire inoltrandola a possibili interessati, o promuovendola sui social. Molti lettori sono diventati sostenitori facendo una donazione. La prima campagna per raccogliere fondi è andata molto bene, e qua ci sono i dettagli (qua la lista degli oltre 500 donatori).

In più, a marzo il progetto si è ingrandito con un sito indipendente e noprofit di informazione cyber, GuerrediRete.it. Qui spieghiamo il progetto. Qui l’editoriale di lancio del sito.

In questo numero:

- Guerra in Ucraina, infrastrutture critiche nel mirino

- La censura in Iran: Tor, Signal e gli altri

- VPN scappano dall’India

- TikTok, e come è diventata questione di Stati

- Tutto su Ethereum

- RomHack e la scena delle conferenze di security in Italia

- e altro

GUERRA IN UCRAINA

Infrastrutture critiche nel mirino

Le fuoriuscite di gas dal gasdotto Nord Stream nel mar Baltico - che secondo Svezia e Danimarca sarebbero conseguenza di “azioni deliberate”, insomma di un sabotaggio (WashPost) - mandano un messaggio chiaro, “chiunque sia il responsabile”, scrive il NYT: che “l’Europa e la sua infrastruttura energetica sono vulnerabili".

La vulnerabilità delle nostre infrastrutture, non solo energetiche, non è certo un mistero per chi si occupa di cybersicurezza. E questa nuova accelerazione delle tensioni internazionali potrebbe riportare in primo piano il rischio di attacchi (fisici e informatici) a servizi essenziali di comunicazione.

“Abbiamo gasdotti, abbiamo cavi internet sottomarini, abbiamo linee elettriche sottomarine sul fondo del mare. Tutte vulnerabili e da cui le nostre società sono dipendenti. Ed è molto difficile monitorare cosa succede e prevenire un caso di sabotaggio”, ha dichiarato all’agenzia AP Anders Puck Nielsen, ricercatore del Center for Maritime Operations al Royal Danish Defence College.

Il monito di Kiev sul rischio di cyberattacchi

In questo contesto assume particolare rilevanza un avvertimento diffuso giorni prima dal governo di Kiev. Secondo il ministero della Difesa ucraino, la Russia “sta pianificando di muovere massicci attacchi informatici alle infrastrutture critiche delle imprese ucraine e alle istituzioni che si occupano di infrastrutture critiche degli alleati dell'Ucraina. In primo luogo, gli attacchi saranno rivolti alle imprese del settore energetico”.

“Inoltre con i cyberattacchi Mosca cercherà di aumentare l'effetto degli attacchi missilistici sulle strutture di fornitura di energia elettrica, principalmente nelle regioni orientali e meridionali dell'Ucraina”, sostiene l’avviso. Secondo il quale, “il Cremlino intende anche aumentare l'intensità degli attacchi DDoS alle infrastrutture critiche dei più stretti alleati dell'Ucraina, in primo luogo la Polonia e gli Stati Baltici”.

“Diversi Paesi europei hanno subito attacchi DDoS da parte di gruppi russi o filorussi, tra cui Norvegia, Romania, Italia e altri”, ricorda la testata Cyberscoop. Di tali attacchi questa newsletter ha fatto la cronaca più volte. Molti DDoS (attacchi di negazione distribuita del servizio, in cui si satura un sito/servizio di richieste fino a mandarlo offline) sono stati rivendicati da gruppi di hacktivisti (hacker attivisti) filorussi, “patriottici” ma apparentemente indipendenti dai militari o l’intelligence. Ovviamente la questione degli eventuali rapporti tra tali gruppi e gli Stati si è sempre posta e specialmente in questo frangente.

I gruppi hacktivisti russi e il rapporto con l’intelligence

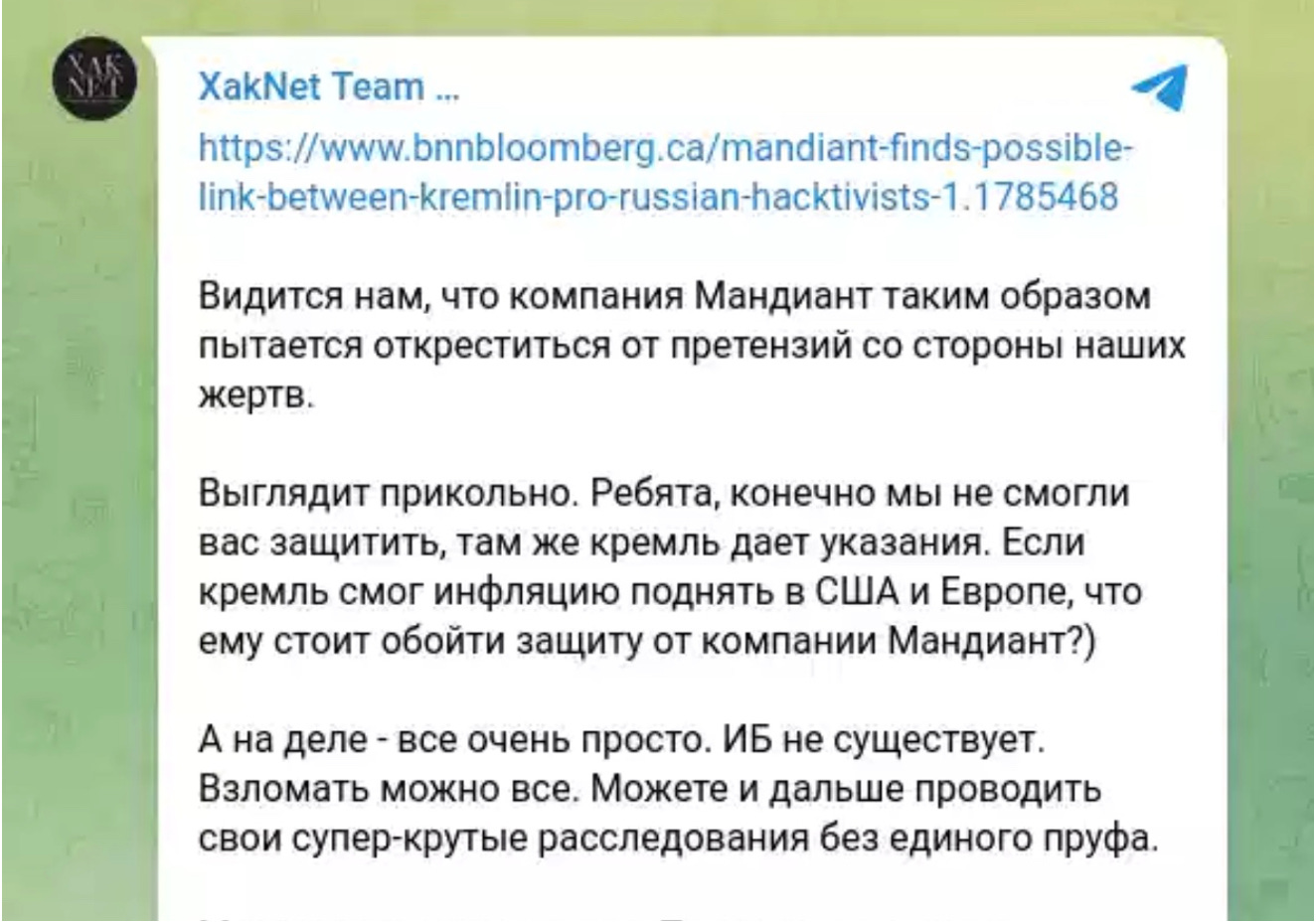

Ora la novità è che la società di cybersicurezza Mandiant ha pubblicato un rapporto in cui sostiene di aver collegato tre gruppi di hacktivisti filorussi alle intrusioni effettuate da APT28. Questa è una sigla usata dai ricercatori informatici per descrivere un gruppo di hacking ormai da più parti considerato parte integrante del GRU, l’intelligence militare russa.

Secondo Mandiant, si tratterebbe dei gruppi noti come XakNet Team, Infoccentr e CyberArmyofRussia_Reborn. Inoltre, Mandiant ritiene che XakNet si sia coordinato con un altro gruppo di autoproclamati hacktivisti, KillNet, ma non ha ancora collegato formalmente quest'ultimo al GRU. (Di KillNet e dei loro attacchi a siti istituzionali italiani se vi ricordate avevo scritto a maggio qua).

E non ha nemmeno escluso che GRU o diversi servizi segreti russi possano essere dietro ad altri gruppi filorussi di recente formazione, come FromRussiaWithLove (FRWL), DeadNet, Beregini, JokerDNR (o JokerDPR) e RedHackersAlliance.

I servizi russi hanno una tradizione consolidata nell’impiegare falsi hacktivisti (personas) per sostenere operazioni informative e attività informatiche distruttive, ricorda Mandiant. Una tattica usata da APT28 in Ucraina, quando l’attacco alla Commissione elettorale centrale ucraina nel 2014 fu rivendicata dal gruppo "hacktivista" filo-russo CyberBerkut.

“Tuttavia, il caso più famoso è la persona di Guccifer 2.0 che APT28 ha sfruttato per interferire nelle elezioni presidenziali statunitensi del 2016”, riferiscono i ricercatori (di questo e di come il Dipartimento Usa di Giustizia ha ricostruito attacco e attribuzione ho scritto ampiamente nel mio libro #Cybercrime). È possibile che “più unità del GRU siano state coinvolte nell'attività descritta in questo rapporto”, specifica ancora Mandiant.

Disinformazione: siti di media “clonati”

Restando sul campo dei falsi d’autore, per così dire, in questi giorni è uscito anche un altro interessante report che lambisce l’Italia. In pratica a fine agosto due no profit specializzate rispettivamente in analisi della disinformazione e cyberattacchi, EU Disinfo Lab e Qurium, hanno indagato (report) su una serie di siti web che avevano clonato l'aspetto e lo stile di alcuni importanti siti di notizie, soprattutto in Germania, ma anche nel Regno Unito, in Francia e in Italia. “I siti clonati, i cui link sono stati diffusi attraverso i social media (principalmente Facebook e Twitter), hanno diffuso articoli e video disinformativi e si sono spacciati per giornalisti e media”, scrive un comunicato diffuso da Qurium, che prosegue: “Lo scopo della campagna di disinformazione è chiaro, poiché si allinea pienamente alla propaganda russa sulla guerra in Ucraina”. Il suo obiettivo è minare “il governo ucraino, i suoi cittadini e i governi occidentali che sostengono l'Ucraina, e sostenere la revoca delle sanzioni contro la Russia”. Le due Ong non arrivano ad attribuire le campagne, ma sostengono che il loro principale obiettivo sia la Germania, dove sono stati presi di mira otto media (Bild, Der Spiegel, Süddeutsche Zeitung, Tagesspiegel, T-Online, Welt, Frankfurter Allgemeine Zeitung e Neues Deutschland). E specificano che “a giudicare dal modo in cui gli oltre 50 siti di notizie false sono stati configurati (hosting, CDN, certificati SSL, registrar), è probabile che siano gestiti da un unico soggetto.

Ma sono stati registrati anche domini che imitavano media di altri Paesi. Per l’Italia, scrive il report, ci sarebbe stato un tentativo di impersonare l’Ansa col dominio ansa[.]ltd, creato il 28 giugno 2022 (che però ora reindirizza su Ansa.it. Sono in attesa di chiarimenti da Qurium).

I certifcati russi a pieno regime

Nel frattempo, in Russia, l’autorità di certificazione nazionale è operativa ed ha già emesso certificati TLS per 7mila domini, secondo quanto sostenuto in un comunicato dal Ministero russo per la telecomunicazioni, i mass media e lo sviluppo digitale.

Questa storia l’avevamo spiegata ad aprile in un articolo su Guerre di Rete (scritto da Fabio DeSicot). “TLS è un protocollo crittografico di comunicazione creato per fornire uno scambio dati sicuro e certificato. A cadenza regolare, i gestori dei siti web devono occuparsi di richiedere una certificazione presso una autorità esterna in modo tale che ogni browser sia capace di verificare la chiave pubblica generata del server. Questo, in sostanza, permette di aggiungere un layer di protezione alla navigazione, muovendosi da semplice protocollo HTTP (insicuro) a HTTPs (HTTP + TLS). Il mese scorso [marzo 2022, ndr] ha fatto molto parlare di sé la notizia della creazione, da parte del governo russo, di un nuovo certificato TLS specifico per i siti web su domini interni alla federazione. Questo da un lato è stato indotto o accelerato dalla necessità di aggirare le sanzioni che impedivano a siti russi di rinnovare i certificati. Dall’altro, si colloca nel progetto che va avanti, più o meno dal 2019, di realizzare una rete internet interna e disconnessa dal sistema globale che dovrebbe, nei desiderata del dipartimento Roskomnadzor, creare qualcosa di simile al “Great Firewall” cinese. I certificati TLS interni, riconosciuti per ora soltanto dal browser Yandex, sarebbero dunque una delle pedine del mosaico. Senza contare che la Russia potrebbe abusare di questo TLS interno per intercettare o alterare il traffico in attacchi man-in-the-middle”.

Kaspersky di nuovo sulla graticola

Intanto, Polonia, Irlanda, Lituania, Lettonia ed Estonia vogliono mettere al bando in Europa anche Kaspersky, la società che produce il noto antivirus, riferiscono alcuni media. Ricordo che in ad aprile l’ACN, l’Agenzia per la Cybersicurezza Nazionale, ha ordinato alle amministrazioni pubbliche di “ diversificare” (di fatto iniziare un processo di migrazione ad altro) i prodotti di 3 aziende russe: Kaspersky, Group-IB e Positive Technologies (vedi newsletter).

CENSURA E IRAN

Tor, Signal e gli altri strumenti a sostegno degli iraniani che protestano

L’Iran cerca di sopprimere le proteste per l’uccisione di Mahsa Amini - una ventiduenne morta in carcere dopo che era stata arrestata dalla polizia religiosa per non aver indossato correttamente il velo (Il Post) - anche bloccando internet (in particolare bloccando la connettività mobile o in alternativa app come Whatsapp e Instagram, usate dai manifestanti - Facebook, Twitter e YouTube erano già bloccate). Access Now riferisce anche di SMS bloccati se contengono il nome della donna.

Così il progetto Tor, che gestisce il software più noto per difendere la propria identità e privacy su internet, sta ricevendo molte richieste di supporto dall’Iran, al punto da non riuscire a rispondere a tutte. Hanno creato una pagina in farsi con varie istruzioni.

Nel frattempo l’app di messaggistica cifrata Signal ha chiesto ai suoi utenti di mettere in piedi e gestire dei server proxy, dei server cui possono connettersi gli iraniani per poi raggiungere il servizio, che al momento è bloccato nel Paese. Anche qui ci sono le istruzioni su GitHub. La raccomandazione è di diffondere gli indirizzi dei proxy in maniera privata per evitare che siano a loro volta bloccati.

La rilevazione OONI

OONI - organizzazione che rileva e monitora la censura internet - ha fatto una lista di cosa appare bloccato e come in Iran: Whatsapp, Instagram, Google Play Store, Apple App Store, Skype, LinkedIn, più blocchi temporanei della connettività internet.

Strumenti per aggirare i blocchi e la censura come Psiphon e Tor Snowflake funzionerebbero ancora. Ma nel complesso la situazione non è affatto semplice.

Qui il report OONI (molto ampio e tecnico).

Cosa è Tor Snowflake (Zdnet, archivio)

Il fronte VPN

In crescita anche la domanda di servizi VPN, aumentato del 3.000% rispetto al periodo precedente alle proteste, sostiene Simon Migliano, capo della ricerca di Top10VPN, ad Axios. Che riferisce come sia aumentato anche l’uso di Outline, un servizio per configurare e gestire il proprio server VPN privato, resistente alla censura, lanciato da Jigsaw (Google). Proprio Google in un tweet ha detto di stare lavorando per rendere più accessibile questo strumento. (Da notare che in risposta al tweet alcuni utenti sostengono che ci siano problemi anche con Outline in Iran).

“Outline è resistente ad alcune delle più sofisticate forme di blocco, tra cui blocco di IP, contenuti e DNS. Gli utenti segnalano che Outline funziona anche quando altre VPN ampiamente diffuse sono bloccate o non riescono a stabilire una connessione”, si legge nel suo sito “Le VPN tradizionali sono spesso facili da bloccare perché semplici da rilevare. Quando utilizzi una VPN, il tuo traffico è anonimo, ma alcuni protocolli di sicurezza usati da VPN ampiamente diffuse sfruttano firme crittografiche univoche che possono essere facilmente identificate e bloccate. (...) Outline è più resiliente perché è basato su un protocollo progettato in modo da essere difficilmente rilevabile e di conseguenza più complesso da bloccare”.

La mossa del governo Usa

Nel mentre gli Stati Uniti hanno rivisto le loro sanzioni all’Iran per permettere ai fornitori americani di servizi tecnologici di assistere gli iraniani nello sforzo di restare connessi a internet e comunicare fra loro. Tra questi ci sono social media, piattaforme per collaborare o per video conferenze, strumenti per traduzioni automatiche e mappe online. Il comunicato del Dipartimento del Tesoro Usa.

SORVEGLIANZA

Le VPN scappano dall’India

I fornitori di VPN (Virtual Private Networks - qui spiegazione di cosa sono ma al fine di questa notizia diciamo che sono servizi usati da utenti in vari Paesi anche per aggirare blocchi geografici, e per navigare proteggendo la propria privacy) se ne stanno andando dall’India, dopo che il governo ha passato delle nuove norme sulla cybersicurezza che richiedono agli operatori di questi servizi di raccogliere username, indirizzi email e indirizzi IP dei clienti e di conservarli per cinque anni (e consegnarli alle autorità su richiesta). Norme che secondo il governo servirebbero a combattere il cybercrimine e a difendere la sovranità del Paese.

Il risultato è che ora alcune aziende del settore stanno portando via i server da lì. Tra queste, recentemente, ha annunciato l’uscita anche la svizzera ProtonVPN (che però userà un sistema di smart routing server per continuare a fornire agli utenti del luogo un indirizzo IP indiano. In pratica il server fisicamente sta a Singapore ma l’utente che lo usa avrà un IP indiano). Prima di ProtonVPN erano uscite anche le americane Private Internet Access e IPVanish, la canadese TunnelBear, ExpressVPN (delle Isole Vergini Britanniche), e le lituane Surfshark e Nord Security.

I fornitori di VPN, almeno quello che davvero proteggono la privacy degli utenti (sono meno di quanto si pensi), restano un target per governi autoritari, e sono tra i primi a subire il giro di vite sulla Rete. Ora è il turno delle democrazie? “Trovo molto triste che la più grande democrazia del mondo sia avviata su questa strada”, ha commentato Andy Yen, Ceo di Proton AG (l’azienda che gestisce ProtonVPN) al WSJ.

SORVEGLIANZA

Abbiamo un problema con gli spyware, dice un rapporto Onu

L'ONU ha pubblicato il suo rapporto sulla privacy nell'era digitale. Il documento prende in esame tre aree chiave: l'abuso di strumenti intrusivi di hacking ("spyware") da parte delle autorità statali; il ruolo chiave svolto da robusti metodi di crittografia per la protezione dei diritti umani online; e infine l’impatto di un diffuso monitoraggio digitale degli spazi pubblici, sia offline che online.

La prima parte è dunque dedicata agli spyware, software malevoli che permettono di prendere il controllo di un dispositivo e monitorarne tutta l'attività (tema di cui questa newsletter si occupa spesso, e a cui ha dedicato un ampio speciale). Ecco alcuni punti chiave.

"La violazione dei dispositivi di comunicazione personali costituisce una grave interferenza con il diritto alla privacy e può essere collegata anche alla violazione di una serie di altri diritti", scrive il report. "Poiché l'intrusione nei dispositivi di comunicazione digitale consente l'accesso alle bozze e alle cronologie di ricerca e di navigazione, può anche permettere di conoscere in profondità i processi di pensiero delle persone oggetto di hacking, nonché le loro opinioni e credenze politiche e religiose, interferendo così con le libertà di opinione e di pensiero."

Questo genere di intrusioni "possono essere esperienze profondamente traumatiche, con conseguenze sulla salute mentale delle vittime e delle loro famiglie. E “hanno portato all'arresto e alla detenzione di difensori dei diritti umani e di politici, alcuni dei quali sono stati sottoposti a tortura. L'hacking mirato è stato anche collegato a esecuzioni extragiudiziali".

Un'altra questione è l'effetto sui media e i giornalisti. "Prendere di mira i giornalisti e i media con strumenti di hacking mina gravemente la libertà di informazione, anche perché le fonti possono temere di essere scoperte e di subire ripercussioni. La mera esistenza di programmi di hacking può avere effetti raggelanti sulla libertà di espressione, sul lavoro dei media e sul dibattito e la partecipazione pubblica, erodendo potenzialmente la democrazia".

E ancora: “'L’hacking [di dispositivi] può anche avere un impatto negativo sul diritto a un giusto processo. Ottenere l'accesso a un dispositivo può consentire a un intruso non solo di osservarne il contenuto e le interazioni con altri, ma anche di manipolarlo, alterando, cancellando o aggiungendo file. È quindi possibile falsificare le prove per incriminare o ricattare individui presi di mira”.

Per tutti questi motivi il report conclude che anche nel caso di autorità di Stati democratici l’utilizzo di spyware dovrebbe essere fortemente limitato, considerato come ultima spiaggia, soggetto a controlli indipendenti, mentre l’export di tali prodotti dovrebbe essere sottoposto a controlli robusti e trasparenti. In ultima analisi il report chiede ancora una moratoria sulla loro vendita e trasferimento finché non saranno inquadrati in un sistema internazionale di salvaguardia per i diritti umani.

TIKTOK

Come TikTok è diventata una questione di Stati

Il successo e la complessità, anche geopolitica, di questa piattaforma rendono difficile ottenere risposte chiare su privacy, dati, rapporti con gli Stati, moderazione. Sul sito Guerre di Rete abbiamo provato ad analizzare perché.

Irene Doda ha scritto un ampio approfondimento con alcune chicche come queste:

La questione è ulteriormente complicata da una nuova stretta del governo cinese sulle grandi piattaforme tecnologiche nazionali. Nelle prime settimane di agosto il governo di Xi Jinping ha chiesto e ottenuto di analizzare gli algoritmi dei colossi del mercato digitale nel Paese, tra cui WeChat, Baidu e ovviamente ByteDance. Il governo ha detto di aver esaminato il funzionamento di trenta algoritmi.

“Abbiamo analizzato il processo di registrazione, e visto alcuni screenshot di documenti di compagnie che sono già state registrate.” illustra a Guerre di Rete Kendra Schafer, direttrice della ricerca sulle politiche tecnologiche presso Trivium China, un centro di intelligence e analisi, i cui rapporti sono commissionati anche dal Congresso Usa per riesaminare le relazioni Cina-Stati Uniti. “La conclusione a cui siamo arrivati è che nessuna informazione tecnica è stata riferita alla Cyberspace Administration of China (CAC, l’entità che si è occupata del processo, n.d.r.), per adesso. Le informazioni sono molto basilari – si tratta di descrizioni su come funziona l’algoritmo, lunghe non più di due pagine. In alcuni casi si tratta addirittura di informazioni contenute in documenti di public relations.”

ETHEREUM

Perché stanno tutti parlando di Ethereum e di Vitalik Buterin

La piattaforma blockchain sta attraversando un cambiamento radicale per provare a mantenere le sue promesse. Di che si tratta, chi è il suo fondatore e come si è arrivati fino a qua.

Su Guerre di Rete Andrea Daniele Signorelli spiega davvero bene, anche per non addetti ai lavori, tutta la questione.

EUROPA

Telco all’attacco di Big Tech

Deutsche Telekom, Orange, Telefonica e altri 13 operatori europei di telecomunicazioni stanno aumentando la pressione affinché le Big Tech condividano i costi di rete, citando la crisi energetica e gli obiettivi dell'UE in materia di cambiamento climatico, scrive Reuters.

EVENTI

Una nota personale di pubblica utilità

Mentre l’Italia si avviava come un treno senza macchinista verso le elezioni, dopo una delle campagne elettorali più brutte e mosce a umana memoria, a Roma si svolgevano tre giorni di campeggio hacker che avrebbero riconciliato col Paese anche i più cinici e pessimisti. Come descrivere brevemente la RomHack Conference and Camp (organizzata da Cyber Saiyan, miei partner nel progetto editoriale Guerre di Rete, per cui sappiatelo sono di parte)? Un campeggio nel verde e ben organizzato fatto di tende, bungalow, tendoni, schermi, computer, magliette, caffè, polenta, CTF, workshop, relatori internazionali, chiacchiere serali, musica, birra ma soprattutto molte delle principali comunità italiane del settore, riunite e collaborative, ognuna con la sua storia e specificità. Dalla citata Cyber Saiyan a Berghem-in-the-Middle (organizzatori di No Hat), dalla storica Metro Olografix (Moca) a Italian Hackers’ Embassy, da ESC a HackInBo, passando per Zanshin Tech, 8 Bit Inside, openSUSE project, OWASP Italian Chapter, BattleMesh, e arrivando ai ragazzi delle CTF.

In pratica è stata un’immersione nel mondo della cybersicurezza e dell’hacking ma lontano dall’hype, dal marketing, dai post auto-celebrativi su Linkedin, dalle dichiarazioni istituzionali d’intenti, dalle piccole rivalità, dalle bandierine di chi segna il territorio. Tanta voglia di condividere conoscenza e tempo in libertà, di parlare con persone anche molto diverse, anche con idee diverse, ma cercando un linguaggio comune, un campo condiviso di discussione. E tanta rilassatezza. Raramente in altri ambienti mi sono sentita così a casa. Le donne sono ancora poche, ma questo è il momento in cui chi è interessata dovrebbe farsi avanti. Quello che ho visto in quei tre giorni è un ambiente inclusivo, internazionale, rispettoso, in cui tra l’altro si sono incontrati e parlati con passione, vicinanza e stima reciproca i giovanissimi e i più vecchi (una pratica che in questo Paese è estremamente rara, dato che i vecchi tendono a scalciarli i giovani, e ad aggrapparsi a piccole posizioni di potere).

Il prossimo appuntamento da non perdere è a Bergamo il 22 ottobre a No Hat, altro evento con speaker internazionali di altissimo livello. Qui invece per ascoltare i relatori della conferenza di RomHack. A presto!

APPROFONDIMENTI

CINA E CYBER

Alla rincorsa con gli Usa

La Cina sta costruendo rapidamente dei cyber range (degli ambienti virtuali che permettono di esercitarsi in simulazioni realistiche) che permettono ai team di cybersicurezza di testare nuovi strumenti, di esercitarsi in attacchi e difesa e di valutare la sicurezza di un particolare prodotto o servizio. La presenza di queste strutture suggerisce uno sforzo concertato da parte del governo cinese, insieme all'industria e al mondo accademico, per far progredire la ricerca tecnologica e migliorare la forza lavoro nel campo della cybersicurezza.

Un’analisi (inglese) della Georgetown University.

UE E BIG TECH

La sfida dell’Ue secondo Vestager

La commissaria europea alla concorrenza Margrethe Vestager racconta come è cambiato l'atteggiamento dei colossi tecnologici e cosa sta facendo l'Ue per limitarne l'influenza.

“Parte del Dma e del Dsa prevede che i dark patterns siano vietati. Ciò significa che è necessario essere molto più precisi nelle scelte che le persone hanno a disposizione. Molte persone non sanno nemmeno se un'impostazione è attiva o meno. C'è un enorme margine di miglioramento”, scrive Wired Italia.

INTERNET

Gli Stati Uniti vincono le elezioni per il futuro di internet. Ma la vera sfida inizia ora

All'Unione internazionale delle telecomunicazioni la candidata Usa Bogdan-Martin si assicura la segreteria, battendo il candidato russo. Ma è con la Cina e la sua splinternet che si delinea la battaglia più dura - Wired Italia

SERIE WEB

Hacking Google

Google ha lanciato una docu-serie in 6 parti sul suo team di security, con alcuni retroscena di casi clamorosi (a partire dall’operazione Aurora, quando nel 2009 i cinesi violarono la multinazionale, insieme a molte altre). Non ci sono informazioni eclatanti, ma molti dietro le quinte di cosa succede in azienda in questi casi (beh, quanto meno cosa succede in un’azienda che sa fare security). Hanno il merito di rendere molto figo il lavoro di chi difende. E c’è anche una challenge online per i più tecnici.

https://h4ck1ng.google

Episodio 1

SERIE TV

The Undeclared War

E’ arrivata anche in Italia (su NOW e on demand su Sky Go, ma se per caso siete in UK potete vederla anche su Channel4…) The Undeclared War, una serie tv ad alto contenuto cyber. “Al centro della serie seguiamo le tragiche conseguenze di un attacco informatico che finisce per spingere il Regno Unito a decretare l’inizio di una guerra totale” (TvSerial). Interessante e ben fatta. Attuale pure troppo. (h/t Gianluca Varisco)

APPUNTAMENTI

Ci vediamo per chi c’è a Pisa all’Internet Festival, sabato 8 ottobre, dove parlerò di guerra e cyber.

→ DIFFONDI LA NEWSLETTER

Ti è piaciuta la newsletter? Inoltrala a chi potrebbe essere interessato! Promuovila sui social. O diventa un suo sostenitore facendo una donazione. La newsletter (che è fatta nel mio tempo libero) resta gratuita, indipendente, senza sponsor, mandanti o agende altrui, e si diffonde col passaparola dei suoi stessi utenti.

Non sei ancora iscritto/a? Iscriviti qua, è gratuita.

—> SOCIAL E PODCAST DI GUERRE DI RETE

Guerre di Rete ora ha anche un sito di notizie, una pagina Facebook, un profilo Twitter, Linkedin e Instagram. Seguiteli! I podcast della newsletter li trovate sulle principali piattaforme ma attualmente sono in pausa (Apple Podcasts; Spotify; Google Podcast; Anchor.fm).

Al Romhack sono state apprezzatissime, tanto da andare a ruba, le magliette nere "Guerre di Rete"...