Guerre di Rete - Speciale ransomware

Le scatole nere di Big Tech. Reclaim your face e green pass

Guerre di Rete - una newsletter di notizie cyber

a cura di Carola Frediani

N.110 - 20 giugno 2021

Oggi si parla di:

- SPECIALE cybercrimine: tutti pazzi per i ransomware

- le scatole nere di Big Tech

- Reclaim your face, app IO, e altre privacy news (di Vincenzo Tiani)

SPECIALE CYBERCRIMINE

Per fare i conti coi “cyber banditi” bisogna capirne l’organizzazione

L’ascesa dei ransomware - quei software malevoli che cifrano i file e chiedono un riscatto per sbloccare tutto, ormai gestiti da gang criminali ben organizzate - sembra aver raggiunto il suo climax. Il che sarebbe un bene, da un certo punto di vista, se non fosse che tale impressione si prova da tempo, e il climax continua a spostarsi più in alto. Qualcosa però sta succedendo, a livello più ampio, se tutte le maggiori testate mondiali questa settimana si stanno occupando del fenomeno, quasi come se fosse una scoperta e non si trascinasse invece da anni (in particolare con una prima esplosione nel 2016, come ho raccontato nel libro omonimo di questa newsletter, Guerre di Rete). E come se, prima della sanità irlandese o di molti ospedali americani ed europei, non avesse già messo in ginocchio un sistema sanitario, quello inglese, nel 2017 (con Wannacry, di cui ho scritto in #Cybercrime).

Un fenomeno in crescita, a partire dai riscatti

E tuttavia, i dati, per quello che possono valere nella confusa classificazione dell’economia cybercriminale, mostrano effettivamente un fenomeno in crescita: durante il 2020, rispetto all’anno precedente, il valore dei pagamenti di riscatti sarebbe aumentato del 341 per cento fino a un totale di 412 milioni di dollari, secondo la società di analisi della blockchain Chainalysis.

Più interessante ancora è l’indicazione arrivata dallo stesso direttore dell’Fbi, Christopher Wray, a un’audizione del Congresso, secondo la quale il volume totale di somme pagate in ransomware è triplicato nell’ultimo anno. “Riteniamo che la minaccia cyber stia crescendo esponenzialmente”, ha detto Wray. Ed è in crescita anche la tendenza a pubblicare i dati delle vittime da parte dei criminali, secondo la società di cybersicurezza Mandiant.

Ma soprattutto nell’ultimo anno abbiamo visto attacchi sempre più ampi, e richieste di riscatto sempre più alte, contro aziende, ospedali, pubbliche amministrazioni, perfino dipartimenti di polizia. E poi infrastrutture critiche, come Colonial Pipeline (di cui ho scritto qua in newsletter e sul quotidiano Domani).

Secondo alcuni articoli, come questo di Vox, tale accelerazione sarebbe il frutto della combinazione rovinosa della politiche russe (che, al minimo, non prenderebbero misure contro i cybercriminali autoctoni), delle possibilità di pagamento offerte dalle criptovalute e della pandemia.

La maturazione di un’economia cybercriminale

Ma, Covid a parte, gli altri due fattori esistevano anche prima (e in relazione alla capacità investigativa di seguire i soldi, anche quelli in criptovaluta, la polizie stanno mettendo a segno alcuni successi, come avvenuto di recente quando l’Fbi, in modi ancora misteriosi a dire il vero, è riuscita a recuperare una parte del riscatto di Colonial Pipeline, ma di questo lascio un appunto alla fine).

Quella che è andata maturando è l’organizzazione di questa economia cybercriminale di cui sappiamo sempre troppo poco - come notava anche uno studio del 2020 - e che è probabilmente alla radice dell’attuale boom. Negli ultimi anni, diciamo da fine 2018, le gang si sono rivolte al cosiddetto big game hunting, alla caccia grossa, prendendo di mira grandi aziende e organizzazioni, e chiedendo riscatti più elevati. Ma un simile cambio di strategia è stato reso possibile, ed è stato accompagnato, da una specializzazione del lavoro e da una ristrutturazione organizzativa ad hoc.

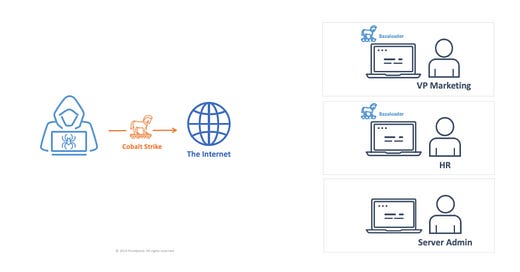

Un organigramma fluido e funzionale

In questo organigramma fluido e totalmente digitalizzato (composto, ricordiamolo, da persone che nella maggior parte dei casi non si conoscono e stanno sparse sul territorio) dobbiamo metterci non solo gli sviluppatori di ransomware, da un lato, e gli affiliati che lo distribuiscono (per poi dividersi i ricavi) dall’altro, ma anche altri gestori di malware e di bot (macchine infette e controllate da remoto da un botmaster) che rivendono gli accessi ottenuti a chi voglia usarli per veicolare ransomware (ovvero: gruppi o singoli cybercriminali che distribuivano trojan bancari o altri software malevoli usati per estrarre credenziali e dati si sono messi a rivendere gli accessi ai gruppi ransomware, o a diventare parte della loro rete di affiliati, come descritto anche da questo recente report di Proofpoint). E poi ci sono quelli specializzati nel riciclaggio e nella ripulitura delle criptovalute ottenute dalle estorsioni. E ancora, quelli che si dedicano a cercare vulnerabilità nelle reti di possibili target, nelle loro applicazioni di rete, ecc. E ci sono quelli che analizzano i dati finanziari di una vittima per calcolare quanto chiedere e come negoziare. Magari valutare se hanno una assicurazione. E poi i negoziatori criminali che trattano con negoziatori aziendali ingaggiati dalle vittime.

A differenza di tradizionali gruppi criminali, queste entità sono organizzate pure essendo destrutturate; sfruttano il potere delle affiliazioni mantenendo la distanza protettiva dell’anonimato; a garanzia danno la reputazione, non l’identità. La fluidità delle loro relazioni e la deterritorializzazione dell’impresa permettono di moltiplicare i bluff; di sparire facilmente nel nulla se necessario; di risorgere sotto nuove vesti. Ed è questo che dovremo aspettarci presumibilmente a breve: gruppi che, di fronte alla pressione di vari governi e investigatori (vedremo che sortirà l’effetto dell’incontro Biden-Putin, ma alcuni restano scettici), scompariranno per riaggregarsi con nuovi nomi.

Le vittime, dal loro canto, devono spesso affrontare una marea di complessità che non avevano messo in conto, anche quando hanno in piedi un piano di risposta all’incidente. Uno dei negoziatori per le vittime ha spiegato alla giornalista Kim Zetter come le aziende decidano se pagare o meno, anche quando hanno dei backup, delle copie dei propri dati, “perché può essere molto difficile accertare l’integrità dei tuoi backup… può prendere molti giorni”, mentre la pressione per ripristinare tutto e ripartire con le attività può essere molto alta. Spesso si ragiona in termini di ore.

Il mercato delle assicurazioni cyber

Insieme a quello dei negoziatori, è cresciuto anche il mercato delle assicurazioni cyber. Ma l’accelerazione e il potenziamento cui abbiamo assistito stanno ora spingendo le stesse società di assicurazioni a rivalutare quanta copertura possono permettersi di offrire, e quanto dovrebbero far pagare i clienti. E, prima di stipulare una polizza, a chiedere di avere una prova dettagliata delle misure di cybersicurezza prese dai potenziali clienti in modi mai verificatisi prima, scrive in questi giorni il WashPost. Ad esempio, non aver implementato l’autenticazione multifattore - per cui gli utenti devono autenticarsi non solo con la password ma anche in altro modo - può causare un rifiuto.

Contrariamente a quanto si possa pensare, non tutte le aziende sono pronte ad adottarla.

“Utilizzare l'autenticazione multi-fattore è costoso sia in termini implementativi che di manutenzione”, spiega a Guerre di Rete Gerardo Di Giacomo, security engineer che ha lavorato e lavora in grandi aziende tech internazionali. “Prima di tutto bisogna scegliere quale secondo fattore utilizzare, e fornire a tutti i dipendenti gli strumenti appropriati (ad es. un telefono aziendale e/o un dongle USB,) ed essere in grado di gestire eventuali smarrimenti - procedura ovviamente più complessa che semplicemente resettare una password. Inoltre, le aziende oggi utilizzano diversi servizi (email, file storage, piattaforme di billing, sales, risorse umane, ecc.) che sono spesso forniti da provider diversi. L'autenticazione multi-fattore per essere completa deve essere supportata, abilitata, forzata e gestita su ogni piattaforma, o almeno su quelle che contengono dati sensibili. Per facilitare questa gestione, le aziende, tipicamente di medie e grandi dimensioni, utilizzano soluzioni di Single Sign-On per centralizzare l'autenticazione tramite un unico provider, e ovviamente comporta costi addizionali. Il risultato è che aziende medio-piccole, o aziende che hanno budget o personale limitato, difficilmente possono sostenere questi costi”.

Prezzi in crescita, coperture ristrette

Stando così le cose, si capisce perché i prezzi per almeno metà degli acquirenti di assicurazioni cyber siano cresciuti del 30 per cento a fine 2020, secondo una ricerca citata dall’ufficio contabilità del governo Usa (GAO). In alcuni casi anche del 50. Mentre è cresciuta la domanda: secondo un grosso broker sentito dal WasPost, nel 2020 il 47 per cento dei clienti ha voluto una copertura cyber, contro il 26 per cento del 2016. Dal loro canto, molti assicuratori stanno restringendo la copertura, o limitandone i termini, specie nel caso di rimborsi legati ai ransomware.

Non aiuta il fatto che secondo un ex agente dell’Fbi contattato dal WashPost gli stessi cybercriminali a volte prendano di mira proprio le aziende che hanno una copertura assicurativa, per andare quasi a colpo sicuro. E questo rimanda alla riconfigurazione dell’economia e dell’organizzazione cybercriminale, alla sua capacità di adattarsi e di sfruttare gli spazi aperti dalle leggi e dal mercato, di cui si diceva sopra.

La pubblicazione dei dati delle vittime

Accanto ai pagamenti dei riscatti - la cui media anche si è alzata, passando da 12mila dollari a fine 2019 a 54mila all’inizio del 2021 (dati: Chainalysis), senza dimenticare i colpi milionari a colossi come Colonial Pipeline e JBS - le gang del ransomware hanno iniziato ad aggiungere la minaccia della pubblicazione dei dati, raddoppiando la leve estorsive, come raccontato in passato. L’ultima squallida novità adottata recentemente da una di queste realtà è stata la pubblicazione di dati anche estremamente personali - foto intime - di soggetti in qualche modo connessi alle vittime, come riportato da Vice.

La pandemia ha poi reso il settore sanitario ancora più vulnerabile a queste estorsioni. Di casi ne abbiamo visti parecchi. Ma è emblematico quanto accaduto, lo scorso ottobre, a un ospedale in Oregon, e oggi raccontato da un podcast del WSJ The Journal. Qui un'impiegata dello Sky Lakes Medical Center ha cliccato su un link in un’email a tema bonus, un grande classico degli attacchi di phishing. Sul momento non si è resa conto dell’accaduto, ma dopo poche ore l’ospedale era in tilt: non aveva più accesso alla storia medica dei pazienti; molti trattamenti dovevano essere rimandati; alcuni dei pazienti erano inviati ad altri ospedali.

Ora sappiamo che a prenderlo di mira è stato uno dei gruppi più brutali e con esperienza della scena ransomware, Ryuk. Un gruppo che non mostra alcun dubbio o pentimento rispetto alle vittime, come avvenuto con altre gang che, una volta compreso di aver colpito un ospedale, hanno dato le chiavi per decifrare e sbloccare tutto. Anzi, Ryuk avrebbe scientemente bersagliato gli ospedali e le strutture sanitarie. La gang, secondo alcuni analisti, deriverebbe da una costola di una vecchia realtà cybercriminale dell’Europa dell’Est, conosciuta come Business Club, la prima a innovare il settore delle cyber estorsioni con Cryptolocker, e già nota per il suo malware bancario Gameover Zeus. Con figure di spicco come Evgeniy Bogachev, tra i most wanted dell’Fbi, sospettato di avere legami con i servizi segreti russi. Un gruppo in cui ogni membro portava una specializzazione sul piatto, incluso il supporto tecnico 24 ore su 24, fornitori esterni di malware aggiuntivi o ancillari, e agenti finanziari (money mules), raccontava anni fa Brian Krebs.

Quel professionalismo sembra essere rimasto anche in Ryuk, che sarebbe strutturato in gruppi di sviluppatori che lavorano su nuove versioni dei malware; e in chi svolge ricerche sui target per valutare quanto possano pagare.

Uno dei grossi dubbi per l’ospedale è stato proprio se iniziare a trattare o no con gli estorsori, e quindi se pagare o meno. Alla fine, anche grazie alla presenza di backup con cui iniziare il processo di ripristino di tutti i sistemi, sono andati avanti per la loro strada. Avevano calcolato che ci avrebbero messo 5 giorni. Ce ne sono voluti 23.

Tornando alla storia del podcast, è interessante per tre motivi. Primo, è evidente che il settore sanitario spesso non è una vittima accidentale bensì voluta, è un target, proprio perché, da un punto di vista costi-benefici, non può permettersi di restare paralizzato. Secondo, tra tutti i vettori di attacco l’email è ancora utilizzata, malgrado i molti sistemi di sicurezza implementati (su questo c’è anche la recente ricerca Proofpoint citata sopra, secondo la quale l’email resta un punto d’accesso iniziale importante, anche se spesso non diretto). Terzo, i tempi di ripristino possono essere lunghi, per cui organizzazioni che hanno fretta di ripartire possono decidere di pagare ugualmente, pur avendo dei backup, come accennato anche dal negoziatore di cui sopra.

“Durante un incidente improvvisare è sempre più pericoloso che seguire un piano disegnato a mente fredda”, commenta ancora Di Giacomo. “Esercitare un piano evidenzia eventuali mancanze (ad es. confermare che le procedure di backup funzionano correttamente) e situazioni comuni solo ad alcuni tipi di incidente che non possono essere previste facilmente quando si stila un piano generico. Gli incidenti introducono sempre variabili imprevedibili. In genere le aziende che hanno ed esercitano piani del genere (piani di disaster recovery e business continuity) hanno un programma di cybersecurity più o meno maturo. Spesso le aziende vittime di malware non rientrano in questa categoria”.

Paghi il riscatto ma a volte ritornano

A volte uno dei timori è che gli attaccanti, se non si mettono in sicurezza i sistemi, possano fare il bis. E in effetti a volte ritornano… ma il problema è che ritornano anche quando si paga. Infatti, l’84 per cento delle aziende che hanno pagato il riscatto avrebbero subito un secondo attacco ransomware, proveniente, secondo la metà degli intervistati, dal medesimo gruppo, sostiene un sondaggio condotto da Cybereason e riferito da Zdnet.

Ma come può succedere una cosa del genere? Come spiega a Guerre di Rete Alberto Pelliccione, Ceo della società di sicurezza ReaQta, “il pagamento del riscatto non implica la rimozione del vettore malevolo. Durante la negoziazione i computer nella maggior parte dei casi rimangono infetti in attesa di ricevere - si spera - la chiave per decifrare i vari dispositivi. Ciò vuol dire che se gli attaccanti avevano accesso all'infrastruttura, potrebbero riuscire a mantenerlo anche durante la fase di negoziazione per poi riutilizzarlo non appena la stessa termina e i team sono impegnati a decifrare i dati. Un altro scenario possibile - prosegue Pelliccione - è quello in cui i computer vengono ripristinati ad uno stato noto, ad esempio tramite il ripristino di un backup, prima di procedere alla decifrazione manuale dei dati più importanti. Il problema di questo approccio è che il backup stesso può contenere potenzialmente gli stessi software con le stesse vulnerabilità che sono state utilizzate dagli attaccanti per l'accesso iniziale. Infine, c'è il terzo scenario in cui semplicemente gli attaccanti mantengono una serie di accessi secondari, ad esempio tramite backdoor o account compromessi, sui dispositivi più sensibili che poi riutilizzano al termine delle trattative per reinfettare nuovamente l'infrastruttura. Ma gli scenari sono molteplici”.

Alla questione ransomware, e a quelli che chiama broadbandits (di qui il titolo di questo articolo), L’Economist ha dedicato pure una copertina questa settimana: siamo in un’epoca di crescente cyberinsicurezza, e sono in gioco molti soldi, oltre che la progressione della digitalizzazione, dice in sintesi il settimanale. Gli incentivi per mitigare il rischio non funzionano, aggiunge. Tra questi, bisogna spingere le aziende a far sapere di aver subito una violazione.

Ma a ciò, mi viene da dire, ci stanno già pensando le gang cybercriminali. Perché è vero che i “banditi della rete” mettono a rischio l’economia digitale, ma ne sono anche una forma di espressione, in un certo senso. Smart workers prima dello smart working, primi utilizzatori delle capacità del fintech, veri cultori dell’economia della conoscenza e della reputazione, nonché dell’organizzazione a rete, e del faticoso incastro di legislazioni diverse, startupper seriali, decentralizzati e globalizzati ma anche capaci di sfruttare tensioni geopolitiche e sovranismi digitali a proprio vantaggio. Cultori estremi(sti) del mantra “move fast and break things”. Sono lo specchio delle contraddizioni di questa tumultuosa avanzata digitale. E quando noi ci muoviamo, si muovono anche loro.

PS: In merito a come l’Fbi avrebbe recuperato una parte del riscatto di Colonial Pipeline, purtroppo ci sono pochi dettagli. Sappiamo che il Dipartimento di Giustizia Usa è stato in grado di tracciare multipli trasferimenti di bitcoin e di identificare come 63,7 bitcoin siano stati trasferiti a un indirizzo specifico “per il quale l’FBI aveva la chiave privata”, come recita il suo comunicato. Secondo il professore di informatica Nicholas Weaver, “la spiegazione più probabile è che l’Fbi abbia sequestrato i soldi da uno specifico affiliato della gang Darkside, quello responsabile per l’accesso iniziale ai sistemi di Colonial”, scrive Krebs On Security. “Quindi sarebbe solo la parte dell’affiliato”.

BIG TECH

Amazon, Airbnb e quelle scatole nere

“Diversamente dalla gestione sofisticata e precisa dei pacchi, il modello di Amazon per gestire le persone - pesantemente basato su metriche, app e chatbot - era sbilanciato e teso anche prima del coronavirus (...). Ma nel mezzo della pandemia, il sistema di Amazon ha esaurito i lavoratori”, scrive il NYT in una importante inchiesta.

In un’altra inchiesta, Bloomberg analizza impietosamente il team interno di Airbnb (lo chiama il back box, la scatola nera) per gestire problemi e incidenti di sicurezza legati ai soggiorni degli utenti.

Nel mentre, Lina Khan, nota per le sue posizioni critiche contro le grandi aziende tecnologiche, è stata nominata a capo della Federal Trade Commission statunitense, scrive Il Post.

Ma ciò non vuol dire che gli americani siano pronti a sacrificare le proprie aziende tech alle richieste europee, come si intuisce leggendo questo articolo del Financial Times.

Leggi anche la guida di Vice alla gig economy (inglese).

ITALIA

È online la piattaforma per ottenere il green pass. Come si ottiene? Wired Italia

Come funziona il nuovo voto elettronico del Movimento 5 Stelle - Wired Italia

La diffidenza degli italiani per la tecnologia è una brutta notizia per l’ambiente - Italian Tech

----------------------------

Privacy Flash News

Sezione a cura di Vincenzo Tiani (twitter, instagram)

EU e USA contro la Cina. Biden è arrivato a Bruxelles questa settimana. Sembrava ci fosse spazio per parlare di quel problemino delle leggi USA che permettono di ottenere i dati personali dei cittadini europei ma si è preferito non dare attenzione all’elefante nella stanza. In compenso si è creato un nuovo ente, il Trade and Technology Council (TTC), una sorta di task force euro-americana che si occuperà di temi come AI, cybersicurezza, competitività, big tech, per trovare una quadra comune anche soprattutto per frenare l’avanzata del modello cinese.

Cartellino giallo per Irlanda e Lussemburgo. La Corte di Giustizia Europea ha detto che ciascun Garante della privacy può agire contro le aziende che violano il GDPR in certi casi. E fin qui sembra ovvio. Da sottolineare però è che ha insistito sul fatto che il Garante della privacy capofila (per le Big Tech si tratta di quello irlandese e lussemburghese) deve attivarsi ed essere proattivo perché questo sistema funzioni, altrimenti le aziende sceglieranno di stabilirsi in quei Paesi dove il Garante è meno solerte. Il caso in questione riguardava Facebook e il garante belga. Ne ho scritto su Wired.

Regno Unito osservato speciale. Con l’uscita del Regno Unito dall’Unione Europea, di fatto gli inglesi non sono più obbligati ad avere un regolamento come il GDPR benché l’avessero adottato nel 2018. Diventati un Paese terzo, devono, come gli Stati Uniti, stipulare un accordo con l’Europa che garantisca un trasferimento dei dati personali sicuro. Il Consiglio UE (quello che riunisce i capi di Stato e di Governo) ha approvato l’accordo che invece è stato molto criticato dal Parlamento. Il motivo è che il diritto alla protezione dei dati degli immigrati sarebbe meno garantito, come poi è stato confermato anche dal tribunale. Per non farci mancare nulla, Boris Johnson ha dichiarato che vuole modificare la norma sulla protezione dei dati, tra cui l’articolo 22 del GDPR che garantisce una revisione umana nei casi di decisione automatizzata. In pratica se a decidere oggi se avrai un mutuo è un algoritmo, hai sempre diritto a chiedere sia una persona a verificare quella decisione. Ecco, vorrebbero togliere o alleggerire quella tutela.

Avevi ragione, non eri tu, ero IO. Questa settimana calma piatta sul fronte delle esternazioni di figure di alto profilo contro la privacy. Sarà arrivato il vaccino contro questo strano virus. Ne aveva scritto bene Riccardo Luna su ItalianTech. Sul fronte del Green Pass, dopo la querelle tra Garante e PagoPA in cui da un lato il Garante aveva bloccato l’uso del Green Pass sull’App IO perché trasferiva dati personali fuori dalla UE e dall’altro PagoPA negava le osservazioni del Garante, alla fine PagoPA ha effettuato le modifiche necessarie e il Green Pass per viaggiare in Europa sarà dunque disponibile nel nuovo aggiornamento dell’app. Lo ha detto anche il Garante su Twitter.

PS: stamattina in realtà la polemica sui “signori dei cavilli che bloccano” sembra essersi riaccesa. Forse serve anche qua la seconda dose di vaccino.

I sacchetti in testa saranno il nuovo trend? Per quanto assurdo, potrebbe essere il caso se il riconoscimento facciale nella piazze e gli spazi aperti diventasse la norma. È anche la campagna lanciata da Reclaim Your Face, una iniziativa di cittadini europei (ECI) che sta raccogliendo firme per chiedere alla Commissione Europea di dichiarare illegittimo il riconoscimento facciale per scopi di sorveglianza di massa. La campagna #PaperBagSociety simpaticamente e distopicamente mostra come sarebbe la nostra vita se dovessimo vivere con un sacchetto in testa per non farci riconoscere dalle telecamere. SPOILER ALERT: non sarebbe una bella vita. Sul tema il garante inglese ha confermato che i rischi della diffusione del riconoscimento facciale in tempo reale sono altissimi.

Rivelazione, Snowden è su Substack.

-------------------------------------------------------------

—> SOCIAL E PODCAST DI GUERRE DI RETE

Guerre di Rete ora ha anche un sito, una pagina Facebook e un profilo Twitter. Seguiteli!

I podcast della newsletter (che escono il lunedì in genere, anche se ora sono in pausa) li trovate sulle principali piattaforme (Apple Podcasts; Spotify; Google Podcast; Anchor.fm). Ogni due settimane circa esce anche Chat di Rete, podcast di interviste condotto assieme a Vincenzo Tiani.

→ DIFFONDI LA NEWSLETTER

Ti è piaciuta la newsletter? Inoltrala a chi potrebbe essere interessato! Promuovila sui social. O diventa un suo sostenitore facendo una donazione. La prima campagna per raccogliere fondi è andata molto bene, e qua ci sono i dettagli (qua la lista donatori).

La newsletter (che è fatta nel mio tempo libero) resta gratuita, indipendente, senza sponsor, mandanti o agende altrui, e si diffonde col passaparola dei suoi stessi utenti. Ciao!

Ciao Carola, volevo segnalarti quest articolo molto preoccupare https://www.thenewhumanitarian.org/opinion/2021/6/21/rohingya-data-protection-and-UN-betrayal?utm_source=The+New+Humanitarian&utm_campaign=ab0eaf47cc-EMAIL_CAMPAIGN_2021_06_24_Weekly&utm_medium=email&utm_term=0_d842d98289-ab0eaf47cc-75733594