[Guerre di Rete - newsletter] Hong Kong a tutto tweet

E poi il mercato degli exploit; Stuxnet e l'infiltrato; truffa del Ceo e altro

Guerre di Rete - una newsletter di notizie cyber

a cura di Carola Frediani

N.43 - 8 settembre 2019

Oggi si parla di:

- #HongKongprotests, social e disinformazione

- mercato delle vulnerabilità: il sorpasso di Android

- l’infiltrato olandese dietro a Stuxnet

- truffa del Ceo con audio deepfake

- prove di riconoscimento facciale a Londra

- perquisizioni del telefono alla frontiera

- e altro

HONG KONG CALLING

La strategia del follow back

Le proteste ad Hong Kong non accennano a fermarsi, malgrado il ritiro della contestata legge sull’estradizione in Cina per alcuni reati (considerata dai dimostranti un cavallo di Troia per arrestare anche dissidenti). Questo perché le dimostrazioni sono diventate in questi mesi qualcosa di molto più profondo ed esteso, e perché anche formalmente le richieste dei manifestanti vanno oltre (vedi anche ISPI), essendo almeno cinque (come in questi giorni è spesso ribadito dai partecipanti su svariati social al grido di #FiveDemandsNotOneLess): non solo il ritiro (ora ottenuto) della legge sulla estradizione, ma anche il rilascio degli arrestati con archiviazione delle accuse, il ritiro della definizione di riot (sommosse) per le proteste, una indagine indipendente sulla brutalità della polizia, e soprattutto l’implementazione di un vero suffragio universale per scegliere i propri leader (come funziona invece il bizantino sistema attuale lo spiega Vox).

In questo contesto i dimostranti sanno di essere a un bivio, e che la decisione di continuare a protestare malgrado l’apparente e parziale vittoria potrebbe far perdere loro consenso. Come scrive anche Simone Pieranni sul manifesto, la mossa della governatrice col ritiro della legge “potrebbe essere quella di dividere i manifestanti”.

Il movimento colonizza Twitter

Anche per questa ragione si è intensificato negli ultimi giorni un fenomeno che era già iniziato ad agosto: molti attivisti - che fino ad oggi hanno usato soprattutto megachat e canali Telegram, e forum online alla Reddit come LIHKG- hanno iniziato a muoversi e comunicare anche su Twitter, spesso in inglese. L’obiettivo è infatti quello di raggiungere un pubblico internazionale. Così, sotto gli auspici di hashtag come #HKTwitter新手攻略 #HKTwitterForDummies e #FollowBackHongKong, è iniziato un cinguettio degli attivisti, in cui i più esperti della piattaforma si prodigano in consigli di utilizzo per gli altri, e in cui l’obiettivo è seguirsi a vicenda e creare una cassa di risonanza verso l’esterno.

Le voci dei manifestanti

“Ci sono alcune persone sul forum LIHKG che hanno spinto l’idea di andare su Twitter per raggiungere un pubblico internazionale, e io sto cercando di aiutare i nuovi utenti di Hong Kong a connettersi gli uni con gli altri perché mi sembra che abbiano solo poche dozzine di followers. Anche perché su Twitter finora ci stava un piccolo gruppo”, spiega a Guerre di Rete Jeff, dell’account @goofrider, che dispensa consigli tecnici per i manifestanti.

Molti di questi infatti usavano soprattutto Facebook, Instagram ecc mentre Twitter era utilizzato soprattutto da chi seguiva media giapponesi, o il mondo anime/comic/game, mi spiega invece Galielo Cheng. “O altri, come me, lo usavano da tempo per seguire accademici o dissidenti, o ancora politica estera. Finché a un certo punto hanno notato che per far crescere l’interesse internazionale Twitter sarebbe stato meglio di Facebook. L’hashtag e l’idea di #FollowbackHongKong è nata ad agosto in un post sul forum LIHKG e già quel giorno è diventato trending”. Che prima si preferisse Facebook e che l’arrivo più di massa su Twitter sia stato pensato nelle ultime settimane mi viene confermato anche dall’’utente dietro al profilo @HKDemoNow, che aggiunge: “I manifestanti hanno sempre cercato l’attenzione internazionale, perché pensano che sia un modo efficace per mettere pressione sia sul governo locale sia su quello cinese”.

Anche un altro utente, che non vuole essere nominato, mi spiega come recentemente “proprio dal forum LIHCG è partita la recente ondata di utenti su Twitter”. Che, così come già avviene su Telegram, è anche usato per fare sondaggi fra i manifestanti: “Il ritiro della legge vi soddisfa?”, twitta ad esempio @HongkongHermit, specificando di non votare se non si è parte in causa. (Risultato: 82% vuole “tutte e 5 le richieste, non una di meno”). In realtà, mi spiega ancora Cheng, “alla fine la discussione avviene soprattutto sulla scena delle manifestazioni, o in grandi gruppi online tra i 20 e i 100mila utenti, o sul forum LIHKG”.

La campagna di disinformazione statale

I manifestanti non sono gli unici a cercare un consenso internazionale. Anche il governo locale lo fa, arrivando a comprare pagine sul Financial Times e altri media globali. Mentre sappiamo che Twitter giorni fa ha bloccato una campagna coordinata che ha definito statale, e in cui gli account provenivano dalla Cina. Proprio su questa campagna sono emersi più dettagli.

Il 19 agosto infatti Twitter ha rilasciato dei dati su una rete di account provenienti dalla Cina (poi smantellati) che erano parte di una operazione di disinformazione diretta contro i manifestanti di Hong Kong, e attribuita dal social a un soggetto statale. L’istituto australiano di cyber policy ASPI ha analizzato il dataset (circa 900 account tra quelli più attivi, ma in totale ne sono stati eliminati 200mila cui erano collegati) e in questi giorni ha pubblicato un report. Risultato? Si è trattato di un’operazione tutto sommato piccola e frettolosa, e non una sofisticata campagna progettata per tempo come invece è stata quella russa del 2016 negli Usa, in cui “l’IRA (Internet Research Agency, la cosiddetta fabbrica di troll russa, per capirci, ndr) aveva una chiara comprensione della segmentazione del pubblico, del linguaggio colloquiale, e di come le comunità online inquadrino le loro identità e posizioni politiche”, sostiene il report.

Mentre questa cinese sarebbe nata come risposta rapida all’impatto e forza imprevisti delle proteste a Hong Kong, e il suo intento sarebbe stato quello di influenzare un pubblico globale. In parte data in outsourcing a contractor, o forse gestita in modo meno abile da attori statali a causa di una minore padronanza di piattaforme internazionali, rispetto a quelle interne come Wechat o Weibo. Ha riutilizzato/ricomprato account di spam già esistenti, che avevano in precedenza twittato su vari argomenti e in varie lingue, inclusi account pornografici. E tuttavia una parte di questi account erano stati usati fin dall’aprile 2017 per colpire oppositori del governo cinese.

Anche il ricercatore di sicurezza italiano Luigi Gubello (noto online come @EvaristeGal0is) ha analizzato sia il dataset russo che questo cinese su Hong Kong giungendo a conclusioni simili a quelle di ASPI. “Il dataset russo è fatto in modo da essere perfetto per una disinformazione mirata su gruppi, con finti account di news americane, con profili che sostenevano comunità specifiche, con alcuni che erano molto ‘umani’ e cercavano di pubblicare contenuti virali, e con una rete volutamente “debole”, in cui i collegamenti e le interazioni fra gli account non erano così evidenti e facili da intercettare”, spiega a Guerre di Rete Gubello. “Invece questa rete cinese sembra essere stata messa in piedi in modo frettoloso e più superficiale, probabilmente subappaltata a soggetti terzi specializzati in botnet, forse anche perché diversamente non sarebbero riusciti a creare in fretta abbastanza account (faccio notare che tra l’altro in Cina Twitter è bloccato, e lo puoi usare attraverso una Vpn, insomma intervenire pesantemente su una piattaforma bloccata per scelta governativa risulta più difficile)”.

Gubello ha condiviso il codice usato per l’analisi qua.

Ancora attacchi DDoS

Negli stessi giorni per altro proprio il forum LIHKG subiva un attacco DDoS (un attacco di negazione del servizio distribuita, in pratica un eccesso improvviso di richieste che sovraccaricano le risorse del sito mandandolo offline) senza precedenti. Secondo alcuni ricercatori le modalità usate per l’attacco sarebbero simili a quelle impiegate nel 2015 in un celebre attacco al sito Github (un sistema di reindirizzamento del traffico da altri siti che fu denominato il Great Cannon) - Global Voices

In passato anche Telegram ha subito pesanti DDoS (ne avevo scritto qua proprio in relazione a Hong Kong).

(Sul tema dell’uso dei social media come strumenti di disinformazione statale è uscito uno studio RAND che in sostanza dice che il fenomeno sta crescendo; ma che ancora non sappiamo con certezza il suo impatto. E che occorrono più studi al riguardo -il report: Hostile Social Manipulation)

IPHONE HACK

Il sorpasso di Android nel mercato degli attacchi

L’attacco statale a un alto numero di utenti iPhone, condotto attraverso siti web compromessi, che infettavano i visitatori (e attribuiti alla Cina) - di cui abbiamo parlato la scorsa settimana - è stato l’inizio di una serie di altre notizie e considerazioni che hanno pesantemente ridimensionato la fama di iOS come sistema nettamente più sicuro di Android.

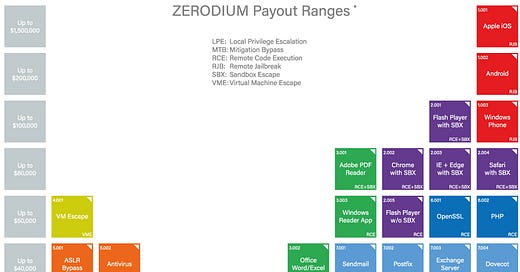

A metterci il carico ci hanno pensato alcuni broker di vulnerabilità, come la società Zerodium, nota per aver da tempo pubblicato un listino di attacchi per diversi sistemi operativi e software, in cui fino a poco tempo fa svettava - come più caro e quindi più difficile da bucare - proprio iOS.

Ebbene Zerodium ha annunciato il “sorpasso”. Per la prima volta un attacco che permette di infettare da remoto e senza intervento dell’utente un dispositivo Android sul mercato costa di più di un equivalente attacco per iOS. Zerodium offre infatti fino a 2,5 milioni di dollari per una attacco zero-clic su Android, in grado cioè di prendere il controllo del dispositivo senza interazione (senza clic ecc) da parte dell’utente. Lo stesso, per iPhone, è sui 2 milioni. Alcuni attacchi per iMessage (con clic) si sono dimezzati di prezzo, passando da 1 milione a 500mila (detto fra noi, vari esperti di sicurezza che usano iPhone tengono iMessage disabilitato).

La ragione di tutto ciò - dice il fondatore di Zerodium a Wired Usa e Vice - è che sono aumentati gli exploit iOS, specie su Safari e iMessage, sviluppati e venduti dai ricercatori in tutto il mondo; mentre la sicurezza di Android sarebbe progressivamente cresciuta grazie a Samsung e Google. Come mi ricorda ancora Alberto Pelliccione - Ceo della società di cybersicurezza ReaQta, che avevo già interpellato nella scorsa newsletter proprio su questo tema - è “una questione di domanda e offerta; per anni tutti andavano a fare ricerca su iOS, ora ci sono decine di team che fanno chain (catene di più attacchi necessarie per arrivare effettivamente a prendere controllo del dispositivo, ndr); intanto Android ha iniziato a migliorare e pochi facevano ricerca perché pagavano meno, così siamo arrivati che con le ultime versioni iOS abbondano gli exploit per iPhone, e scarseggiano quelli per Android, e dunque la domanda si è invertita. Anche perché non ti servono 20 catene su iOS, te ne bastano 2 o 3”.

Infatti, commenta a Guerre di Rete anche Andrea Zapparoli Manzoni, direttore di Crowdfense, azienda che compra e vende zeroday, cioè attacchi ancora sconosciuti, “Android è un ambiente talmente frammentato (con molte varianti hardware/software) che è quasi impossibile trovare una buona “catena universale”, molto più difficile che per iOS, che per design è invece una monocultura”. Per Zapparoli alla fine il rapporto di mercato fra i due sistemi arriva a equivalersi. “Dal nostro lancio nel 2017 abbiamo deciso di offrire più o meno le stesse cifre per entrambi i sistemi”. Ma, avverte, “il problema qua è che il prezzo per le catene di qualità più bassa inevitabilmente diminuisce in fretta e quando sono rifiutate dai compratori più grossi finiscono sui mercati cybercriminali per un decimo del prezzo. Ovviamente così si bruciano molto velocemente e il giro ricomincia. Anche per questo potremmo aspettarci una crescita di attacchi criminali che prendano di mira iOS”.

In ogni caso stiamo parlando di un mercato che è letteralmente esploso negli ultimi anni: nel 2015 gli attacchi per Android si aggiravano sui 100mila dollari. E Guerre di Rete può testimoniarlo, perché ho ancora gli screenshot dell’epoca dei listini, che a fine 2016, sempre per Android, erano solo a 200mila dollari.

(fonte:Guerre di Rete)

Il comportamento di Google e Apple

Infine, vanno notate due cose: Google ha rivelato gli attacchi contro gli iPhone e solo poco dopo è emerso che lo stesso attaccante aveva preso di mira anche dispositivi Android e Windows, e questo lo sappiamo grazie a un report di una società di sicurezza, Volexity (via Forbes), che tra l’altro aveva confermato come i target della campagna fossero gli uiguri, minoranza musulmana oggetto di controllo e repressione in Cina (Google non lo aveva detto). Volexity ha anche indicato 11 siti web legati alla campagna. Non sappiamo se siano gli stessi individuati da Google. Perché Google non ha pubblicato l’elenco di siti infetti? si sono chiesti in molti.

Alla fine la conferma definitiva che il target fossero gli uiguri è poi arrivato da Apple (comunicato), che ha parlato di una dozzina di siti mirati contro la comunità uigura (dunque è la stessa dozzina segnalata da Volexity?). Che l’attacco è stato solo operativo per due mesi e non per due anni come detto da Google. Che è fuorviante parlare di attacco di massa. Insomma, Apple si è arrabbiata per l’uscita del colosso rivale e per il modo in cui ha gestito l’operazione, cerca di rassicurare i suoi clienti, non vuole incrinare la sua immagine forte sulla sicurezza. Tuttavia, va detto che il modo stesso in cui Apple ha espresso queste posizioni - un po’ troppo sprezzante verso questo attacco - non è piaciuto a vari osservatori ed esperti di sicurezza. Per capirci, Alex Stamos, ex capo sicurezza Facebook oggi a Stanford, ha criticato la minimizzazione fatta dall’azienda di iPhone: “Apple fa un lavoro sulla sicurezza incredibile, ma questo tipo di risposte guidate da esigenze di comunicazione o legali minano quel lavoro”. E ha anche riscritto il comunicato che avrebbe voluto leggere.

Intanto, è anche emerso che hacker di stato cinesi avrebbero violato le telco di alcuni Paesi (Turchia, India, Malesia, Thailandia, Kazakistan) per tracciare gli spostamenti di uiguri, scrive Reuters.

CYBERWARFARE & STUXNET

Il ruolo dell'infiltrato olandese

La storia di Stuxnet, della prima "cyberarma" conosciuta, del primo malware impiegato per sabotare di nascosto un impianto di arricchimento dell'uranio a Natanz, in Iran, e di cui ricorrono quasi i dieci anni dalla scoperta, è stata ampiamente raccontata. Quello che fino ad oggi non si sapeva era come quel software malevolo e sofisticato fosse arrivato effettivamente a destinazione, dal momento che i sistemi di controllo industriale presi di mira non erano collegati a internet o ad altri sistemi connessi (in gergo, erano air-gapped). Si era ipotizzato che il malware fosse arrivato tramite una chiavetta Usb, ma come esattamente? Portato da chi? Con quale stratagemma? E calibrato con quali informazioni? Provateci voi a portare una chiavetta Usb infetta in un impianto segreto di uno Stato il cui programma nucleare è sotto osservazione della comunità internazionale, a inserirla nel posto giusto e a fare in modo che funzioni davvero. Di tutta la colossale operazione di hacking e sabotaggio, questa era la premessa e insieme la parte rimasta nel tempo più nascosta.

Bene, molti di questi dettagli sono ora emersi in una inchiesta di Yahoo News. A fare da corriere - e questa è la principale novità uscita - è stato un infiltrato dell'intelligence olandese, un ingegnere iraniano reclutato dall'AIVD, i servizi di sicurezza interni ma specializzati anche in intelligence delle comunicazioni elettroniche. L'intera operazione dietro a Stuxnet ha infatti visto il coinvolgimento non solo di Stati Uniti e Israele - e questo era già noto, con collaborazione UK - ma anche di Francia, Germania e Paesi Bassi. Con il ruolo cruciale di questi ultimi. Dunque 5 attori statali, da qui il fino ad oggi misterioso nome in codice Olympic Games per l’operazione di infiltrazione, che avrebbe fatto riferimento ai 5 anelli simbolo dell'evento sportivo.

Nel 2004 il Mossad e la CIA chiesero un aiuto agli olandesi per accedere all'impianto di Natanz, impresa che è riuscita solo tre anni dopo, quando l'informatore nelle vesti di meccanico per una azienda che era in realtà una copertura dell'intelligence occidentale è entrato nella struttura, facendo arrivare l'arma digitale ai sistemi di controllo Siemens, che erano quelli che gestivano il funzionamento delle centrifughe per l'arricchimento dell'uranio, le quali sarebbero state danneggiate tramite il malware. Questo, in una prima versione, chiudeva le valvole delle centrifughe, e in una seconda, variava invece la loro velocità - in ogni caso ottenendo di sabotarne il funzionamento e quindi di rallentare il programma iraniano. L'infiltrato avrebbe installato direttamente il codice inserendo l'Usb nei sistemi di controllo - scrive Yahoo - oppure infettando i device di un ingegnere che poi avrebbe fatto a sua insaputa da veicolo del malware programmando i sistemi di controllo con una chiavetta.

Ma perché è stata coinvolta l'intelligence olandese? Qui la storia si fa ancora più interessante. Se la Germania ha fornito informazioni tecniche specifiche sui sistemi della tedesca Siemens e la Francia ha contribuito con dati dello stesso tenore, gli olandesi avevano un altro livello di competenze. Le centrifughe usate a Natanz si basavano su progetti rubati a una azienda olandese negli anni '70 dallo scienziato pachistano Abdul Qadeer Khan per costruire il programma nucleare del proprio Paese, e per rivendere quelle preziose conoscenze ad altri Stati, in particolare a Libia e Iran. L'Iran iniziò il suo programma nel 1996, comprando da Khan centrifughe e progetti. Ma gli agenti dell'AIVD, insieme a britannici e americani, avevano infiltrato la rete di fornitori e consulenti europei di Khan. Così quando nel 2003 l'intelligence britannica e americana intercetta una nave con migliaia di centrifughe e loro componenti dirette in Libia, dello stesso modello usato a Natanz, mentre la Libia viene dissuasa a proseguire nel progetto, i materiali sequestrati sono esaminati e studiati nei laboratori americani. E da qui parte il piano di sabotaggio in Iran.

Una volta reclutata l'intelligence olandese e il suo infiltrato nel Paese, questi mette in piedi due diverse operazioni - con due diverse società di copertura - per provare a entrare a Natanz. La prima non ha successo. La seconda invece nel 2007 raggiunge lo scopo. Non solo: l'infiltrato riesce anche a ottenere informazioni per ricalibrare il malware, perché stiamo parlando di uno strumento che doveva essere molto preciso e intervenire su configurazioni molto specifiche. Nella successiva versione di Stuxnet, gli attaccanti non avevano più un accesso diretto (non è chiaro perché), o forse non ne avevano più bisogno e il malware è arrivato a Natanz dopo aver infettato dei target esterni, ovvero i dipendenti di cinque aziende iraniane che erano contractor dell'impianto e di altre strutture, che hanno fatto da inconsapevoli corrieri. Questa nuova modalità di infezione però avrebbe avuto conseguenze, perché i molteplici meccanismi usati per diffondere il malware hanno aumentato le probabilità che questo si spargesse oltre i sistemi di Natanz, come in effetti è avvenuto, a partire dai cinque contractor e poi a migliaia di macchine nel mondo. Anche se il malware era progettato per sabotare impianti specifici, la sua diffusione ha quanto meno portato al suo smascheramento e alla sua scoperta, avvenuta tra 2009/2010.

L'aspetto più inquietante di tutta questa storia è che la scoperta di Stuxnet potrebbe aver portato all'arresto ed esecuzione di alcuni lavoratori/scienziati di Natanz, sospettati di aver aiutato nell'operazione le agenzie occidentali. Non è chiare se tra questi ci fosse anche l'infiltrato dell'intelligence olandese da cui è partito tutto.

Quali sono gli spunti più interessanti di questa storia?

1) Che una operazione di sabotaggio così sofisticata condotta con un malware richiede non solo una lunga e grande preparazione ma una profonda conoscenza delle tecnologie coinvolte, degli impianti, e magari anche degli infiltrati sul campo (c'è chi commenta che per questo una operazione del genere in Corea del Nord sarebbe più difficile).

2) Richiede anche la collaborazione fra diversi Stati/intelligence, e questo è a mio parere il motivo (per altro quasi esplicitato nell'articolo, se si legge con attenzione) per cui stanno uscendo questi dettagli, in parte arrivati proprio dall'intelligence (oltre alla bravura ovviamente dei due giornalisti-autori del pezzo, tra cui Kim Zetter che segue da anni la storia di Stuxnet e ci ha scritto pure un bel libro). In pratica il messaggio è: allora c'era un livello di collaborazione che ha portato a questi risultati, che poi avrebbero spinto l'Iran a negoziare un accordo nel 2015; quello oggi stracciato dall'amministrazione Trump e che sta provocando una nuova crisi. Oggi invece?

3) Infine, la vicenda conferma il ruolo di primo piano dell'intelligence olandese nel panorama della cyberwarfare. Un tema che chi segue questa newsletter (o ha letto il mio libro #Cybercrime) già conosce, dal momento che gli olandesi sono stati in grado di hackerare il gruppo di cyberspie russe noto come APT29 (o Cozy Bear) e a vedere come stessero infiltrando i sistemi dei democratici americani tra 2015 e 2016 (avvisando gli alleati, ma questo non ha impedito che i Democratici fossero attaccati anche da un altro gruppo russo, APT28, e subissero vari leak prima delle elezioni presidenziali). Gli stessi olandesi che hanno sequestrato mercati neri delle darknet in operazioni articolate e spericolate, come con Hansa Market.

Vedi anche: i 7 diversi metodi usati da Stuxnet per propagarsi (per tecnici).

DEEPFAKE

La truffa del Ceo fatta con la sua voce

Un gruppo cybercriminale ha usato un software basato su intelligenza artificiale per impersonare la voce di un amministratore delegato di un’azienda internazionale, con base in Germania e filiale in UK, e ottenere il trasferimento di 220mila euro, in una versione aggiornata della tradizionale (e ancora molto temibile) truffa del Ceo, riferisce il WSJ. Questa è una truffa in cui i criminali inviano una mail a un dipendente di un’azienda, in genere chi può muovere soldi e pagamenti, fingendosi il Ceo della stessa (o il direttore finanziario) e ordinando un bonifico urgente su un conto bancario per una qualche operazione importante e ancora riservata. Ma in questo caso invece della mail avrebbero usato una telefonata in cui la voce del Ceo veniva riprodotta attraverso una tecnologia che usa l’intelligenza artificiale, a partire da campioni audio del vero Ceo raccolti online, tra convention, conferenze ecc. Una tecnica che abbiamo visto finora nei video per cambiare la faccia di qualcuno con qualcun altro (i cosiddetti deepfake).

In passato c’erano stati altri casi simili di audio fatti in questo modo per impersonare un capo d’azienda, aveva riferito Symantec mesi fa. In quest’ultimo episodio però non è chiaro se l’audio fosse registrato o se la conversazione avvenisse in tempo reale (nel secondo caso sarebbe notevole). “Il cloning della voce in tempo reale non è ancora semplice da eseguire”, commenta a Guerre di Rete Giorgio Patrini, cofondatore della startup DeepTrace che sviluppa soluzioni per individuare i deepfake. “Ci sono un paio di startups che ci stanno lavorando ma tools disponibili a tutti che lo possono fare in maniera credibile non credo esistano al momento”.

DEEPFAKE E CONTRASTO

La coalizione anti-deepfake

Nel mentre Facebook, Microsoft, università, e una coalizione di nome Partnership on AI hanno lanciato una competizione per incoraggiare lo sviluppo di tecnologie per individuare deepfake. Si chiama Deepfake Detection Challenge e durerà fino in primavera. Wired Usa

SOCIAL MEDIA E SOCIETA

Respinto per una foto sul cellulare

Un pachistano che aveva ottenuto un visto per gli Usa è stato respinto dalla polizia di frontiera dopo che sul telefono gli è stata trovata un’immagine che era circolata su internet e che qualcuno aveva mandato in un gruppo Whatsapp di cui faceva pare - e che era stata scaricata automaticamente sul suo telefono.

Un episodio simile era successo a uno studente palestinese a causa dei post di suoi amici sui social (pare che lo studente poi sia stato riammesso). La polizia di frontiera sostiene di non aver bisogno di un mandato per perquisire dispositivi, anche se vari avvocati e politici contestano questa situazione -TechCrunch

Agenti di frontiera con profili finti

Intanto è emerso che l’agenzia Usa per i servizi su cittadinanza e immigrazione ora ha il via libera per creare finti profili social con cui monitorare le informazioni su stranieri che chiedano visti, green card e cittadinanza. Anche se Facebook ha subito dichiarato che si tratterebbe di una violazione delle sue policy, e che come tale verrebbe trattata (AP news).

WEB E PROFILAZIONE

L'allarme di Privacy International: "Siti sulla depressione usati per profilarci" - Repubblica

RICONOSCIMENTO FACCIALE

Londra ci prova

Videocamere di sorveglianza dotate di tecnologia con riconoscimento facciale, capacità di individuare un sospettato e possibilità di registrare audio saranno installate in alcuni centri commerciali e culturali di Londra, come il Barbican e il Liberty. (Evening Standard).

“Inaccettabile che venga lanciato il riconoscimento facciale a Londra senza alcuna forma di dibattito pubblico”, ha commentato l’ong Privacy International.

SOCIAL MEDIA

FACEBOOK

Love (and antitrust) is in the air

E’ partito Facebook Dating, ma in Europa arriverà nel 2020. In una lista separata dall’account principale i nomi delle potenziali anime gemelle. Come funziona - Corriere Comunicazioni

Comunicato Facebook

Sempre il social di Zuckerberg sta pensando di nascondere il numero totale dei Mi Piace di un post agli altri utenti (un esperimento che già Instagram sta testando in alcuni Paesi, in cui solo l’autore vede il numero di Like). L’idea è quella di allentare la pressione sociale e in ultima analisi far condividere di più, commenta TechCrunch. Vedremo.

Intanto, i procuratori generali di otto Stati americani faranno un’indagine antitrust su Facebook – Corriere

Mentre qualcuno ha trovato online un archivio con dati e numeri di telefono di milioni di utenti Facebook raccolti probabilmente in passato -La Stampa

GOOGLE

Anche Google nel mirino antitrust - Guardian

Google sotto tiro: multa per Youtube, nuova polemica sull’advertising - Corriere

LETTURE

CYBERSICUREZZA

Guida Galattica di Autodifesa Digitale - il ricercatore di sicurezza Federico Maggi ha scritto in italiano un riadattamento di una guida dell’EFF. Per tutti.

To build trust, we could treat cybersecurity as a public good: Opinion (di Francesca Bosco e Mariarosaria Taddeo) - ITU

AI ED ETICA

The global landscape of AI ethics guidelines

Altro studio che analizza i cinque principali principi etici nell’AI individuati in diverse linee guida. Trasparenza, giustizia ed equità, non fare male, responsabilità e privacy. Il problema è che sono interpretati e pesati diversamente. Nature (a pagamento)

The race to create a perfect lie detector – and the dangers of succeeding – Guardian

RETE E POLITICA

Another Network is Possible - Logic

PS:

Ricordo che ci vediamo il 14 alla conferenza No Hat a Bergamo

E il 16 a Milano alla presentazione di #Cybercrime

Ti è piaciuta la newsletter? Inoltrala a chi potrebbe essere interessato! E’ gratuita e si diffonde col passaparola dei suoi stessi utenti.

Come viene fatta questa newsletter (e come leggerla)

Per iscriversi:https://guerredirete.substack.com/

Buona domenica!